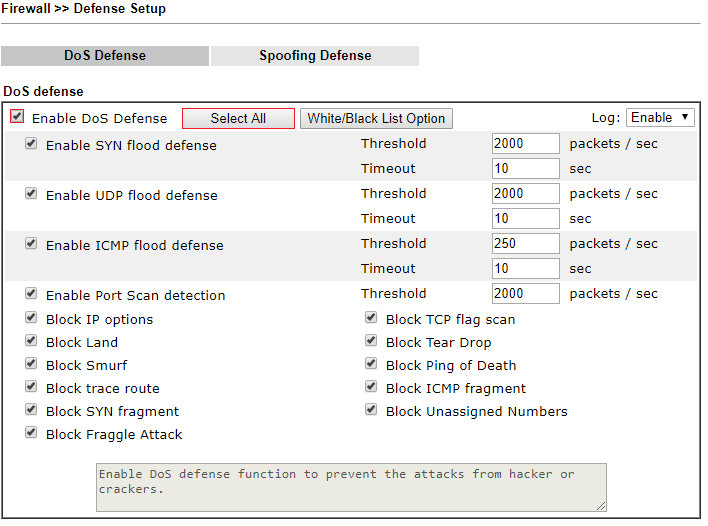

Ochrona DoS

Routery Vigor wspierają ochronę przed następującymi atakami DoS (Denaial Of service):

- SYN flood: router zablokuje przychodzące datagramy TCP z ustawioną flagą SYN (a więc żądania otwarcia sesji), jeżeli intensywność ich napływu przekroczy wyznaczony limit (domyślnie 2000 pakietów/s przez 10 sekund)

- UDP flood: router odrzuci pochodzące z Internetu datagramy UDP, jeżeli intensywność ich napływu przekroczy wyznaczony limit (domyślnie 2000 pakietów/s przez 10 sekund)

Zapoznaj się z przykładem Ochrona UDP flood

- ICMP flood: router odrzuci żądanie odpowiedzi na pakiety ICMP typu „echo” (ping), jeżeli napływa ono z intensywnością przekraczającą wyznaczony limit (domyślnie 250 pakietów/s przez 10 sekund)

- Port Scan detection: router zablokuje próbę zdalnego wykrywania stanów portów na danym komputerze w sieci LAN, która może być podjęta w celu zebrania informacji pomocnych do przeprowadzenia konkretnego ataku. Wartość w polu próg (domyślnie 2000) oznacza liczbę datagramów zaadresowanych na różne porty tego samego hosta.

- IP options: router zablokuje wszystkie pakiety IP zawierające niestandardowe ustawienia w polu Opcje pakietu.

- Land: router wykryje i odrzuci segmenty TCP z ustawioną flagą SYN, zawierające podmieniony źródłowy adres IP oraz numer źródłowego portu (mogą one być ustawione identycznie z adresem i portem docelowym po to, aby dokonać paraliżu oprogramowania protokołów) – tzw. spoofing.

- Smurf: nastąpi odrzucenie pakietu ICMP typu „echo” (ping), wysłanego nie na konkretny adres IP, tylko na adres rozgłoszeniowy (broadcast)

- trace route: router nie weźmie udziału w przekazywaniu pakietów wysyłanych przez popularne narzędzie diagnostyczne trace route (tracert)

- SYN fragment: odrzucone zostaną wszystkie segmenty z ustawioną flagą synchronizacji (SYN) które mają zaznaczony bit more, mówiący o tym że pakiet stanowi fragment oryginalnego pakietu (nastąpiła rzekomo fragmentacja)

- Fraggle Attack: blokowanie wszelkich pakietów UDP wysłanych na adres typu broadcast

- Block TCP flag scan: blokowanie datagramów TCP zawierających nienormalne ustawienia flagi, np. FIN bez ACK, FIN i SYN itp.

- Tear Drop: atak ten polega na generowaniu i wysyłaniu pofragmentowanych pakietów IP. W rzeczywistości jest to imitacja fragmentacji pakietu, zawierająca celowe anomalie jak np. powtarzające się fragmenty. Może to spowodować zawieszenie się docelowego systemu. Router będzie wykrywał i eliminował tego rodzaju ruch.

- Ping of Death: blokowanie jednostek protokołu ICMP przekraczających maksymalny rozmiar pakietów IP do nietypowych, problematycznych rozmiarów

- ICMP fragment: blokowanie jednostki ICMP (np. ping – echo), która jest przenoszona przez pofragmentowany pakiet IP (fragmenty będą odrzucane)

- Unassigned Numbers: pozwala domyślnie zablokować każdy pakiet IP, który przenosi niemożliwą do zidentyfikowania jednostkę danych (pochodzącą od nieznanych bądź zmodyfikowanych protokołów). Jako zawartość pakietu IP akceptowane będą tylko standardowe protokoły TCP, UDP, ICMP i IGMP wystarczające do obsługi wszelkich typowych aplikacji.

Przejdź do zakładki Firewall >> Defense Setup – DoS Defense.

Zaznacz Enable DoS Defense, aby włączyć ochronę DoS.

Kliknij przycisk Select All, aby zaznaczyć wszystkie pozycje.