Integracja uwierzytelniania użytkowników VPN z Active Directory

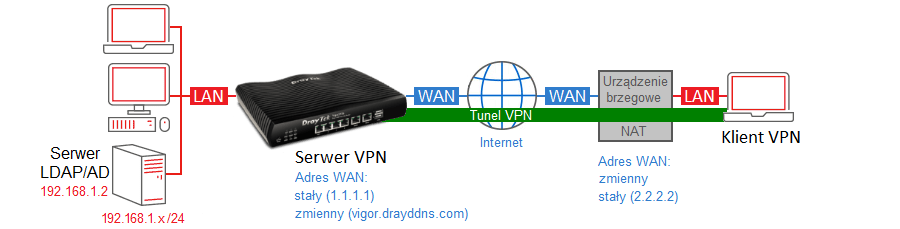

Uwierzytelnianie użytkowników VPN wykorzystujące nazwę użytkownika oraz hasło standardowo opiera się na lokalnej bazie danych zdefiniowanej VPN and Remote Acess >> Remote Dial-in User.

Jeśli posiadasz zewnętrzną bazę danych użytkowników Active Directory to możesz ją wykorzystać do uwierzytelniania użytkowników VPN.

Serwer Windows AD wymaga bindRequest w postaci np. cn=Jan Kowalski, ou=abc, dc=test, dc=lan

Routery Vigor wspierają trzy tryby integracji z ActiveDirectory/LDAP:

- Simple Mode: router próbuje uwierzytelnić użytkownika bez wcześniejszego wyszukiwania.

W Common Name Identifier wpisz “cn” a w kliencie VPN użyj nazwy użytkownika zgodnej z tym formatem np. Jan Kowalski. - Anonymous: router przeszukuje bazę danych w trybie anonimowym a następnie próbuje uwierzytelnić użytkownika.

Serwer Windows AD domyślnie nie akceptuje anonimowych żądań. - Regular Mode: router przeszukuje bazę danych po wcześniejszym uwierzytelnieniu kontem z odpowiednimi uprawnieniami a następnie próbuje uwierzytelnić użytkownika.

W Common Name Identifier możesz ustawić:

-“cn”: router wyszuka użytkownika dla “cn”, “uid” oraz “sAMAccountName” zatem w kliencie VPN użyj nazwy użytkownika zgodnej z jednym z tych formatów

–“sAMAccountName”: router wyszuka użytkownika dla “sAMAccountName” zatem w kliencie VPN użyj nazwy użytkownika zgodnej z tym formatem np. jan.kowalski

-“userPrincipalName”: router wyszuka użytkownika dla “userPrincipalName” zatem w kliencie VPN użyj nazwy użytkownika zgodnej z tym formatem np. jan.kowalski@test.lan

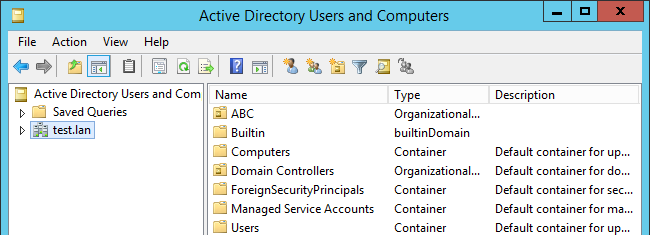

1. Serwer Active Directory

Przykładowy użytkownik Jan Kowalski.

cn=Jan Kowalski

sAMAccountName=jan.kowalski

userPrincipalName=jan.kowalski@test.lan

Użyj AD Explorer jeśli chcesz zweryfikować szczegółowe atrybuty użytkownika.

2. Konfiguracja serwera VPN

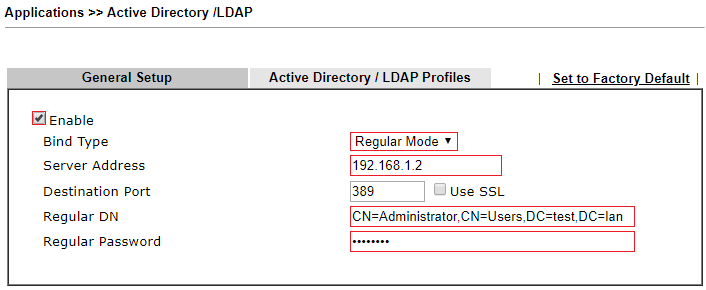

Przejdź do General Setup w zakładce Applications >> Active Directory/LDAP.

Zaznacz Enable, aby włączyć.

Wybierz typ Regular Mode.

W polu Server Address wpisz adres IP serwera Active Directory.

Wprowadź nazwę wyróżniającą administratora z uprawnieniami do przeszukiwania bazy oraz jego hasło.

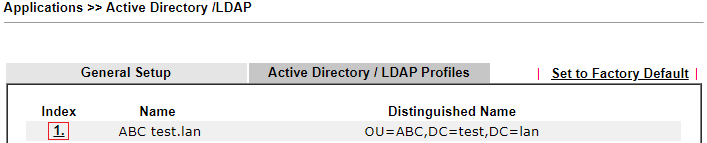

Przejdź do General Setup w zakładce Applications >> Active Directory/LDAP.

Kliknij indeks 1.

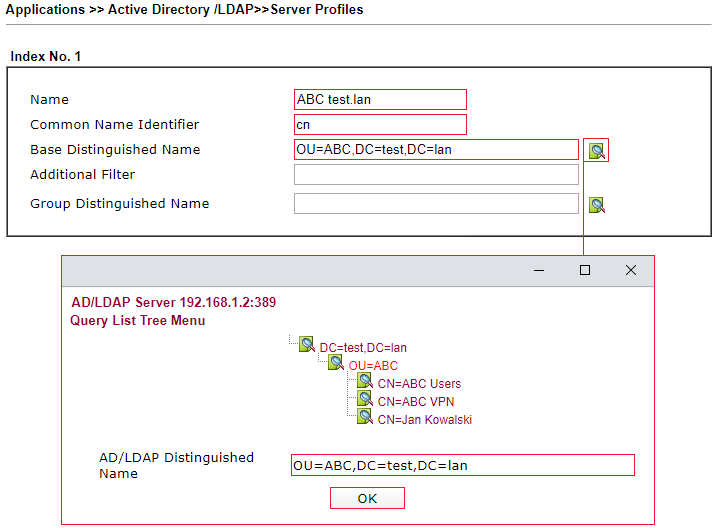

W polu Name wpisz dowolną nazwę profilu.

W polu Common Name Identifier wpisz cn.

W polu Base Distinguished Name wpisz podstawową nazwę wyróżniającą np. OU=ABC,DC=test,DC=lan , w której znajdują się użytkownicy.

W trybie Annonymous oraz Regular Mode możesz skorzystać z podglądu.

W trybie Annonymous oraz Regular Mode możesz skorzystać z podglądu.

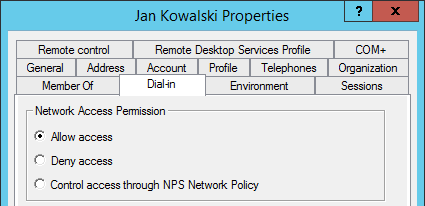

Jeśli w polu Additional Filter wpiszesz msNPAllowDialin=TRUE to użytkownik musi mieć włączony dostęp Dial-in, aby ustanowić połączenie VPN.

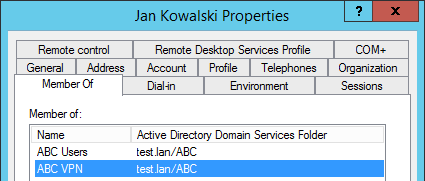

Jeśli w polu Group Distinguished Name wpiszesz nazwę wyróżniającą grupy np. CN=ABC VPN,OU=ABC,DC=test,DC=lan to użytkownik musi dodatkowo znajdować się w tej grupie, aby ustanowić połączenie VPN.

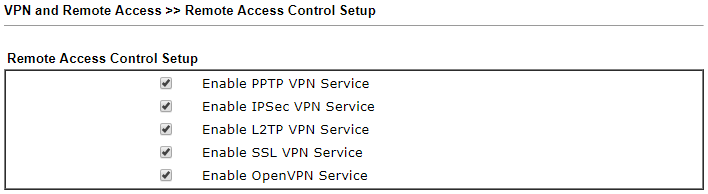

Przejdź do zakładki VPN and Remote Access >> Remote Access Control.

Sprawdź czy jest włączona obsługa protokołu, którego chcesz użyć.

Wyłącz nieużywane protokoły VPN.

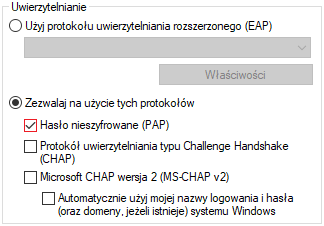

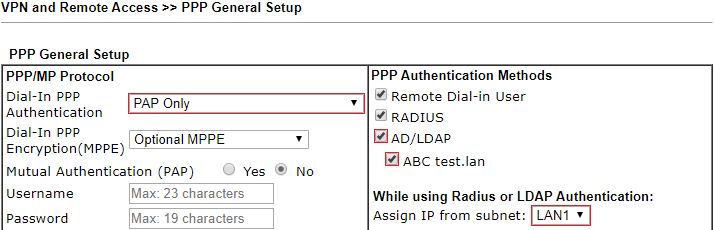

Przejdź do zakładki VPN and Remote Access >> PPP General Setup.

Przejdź do zakładki VPN and Remote Access >> PPP General Setup.

Wybierz PAP Only.

Zaznacz AD/LDAP i wskaż stworzony profil.

Wybierz podsieć LAN, z której będą przydzielane adresy IP.

Domyślny priorytet sprawdzania baz danych użytkowników: Remote Dial-in User -> RADIUS -> AD/LDAP

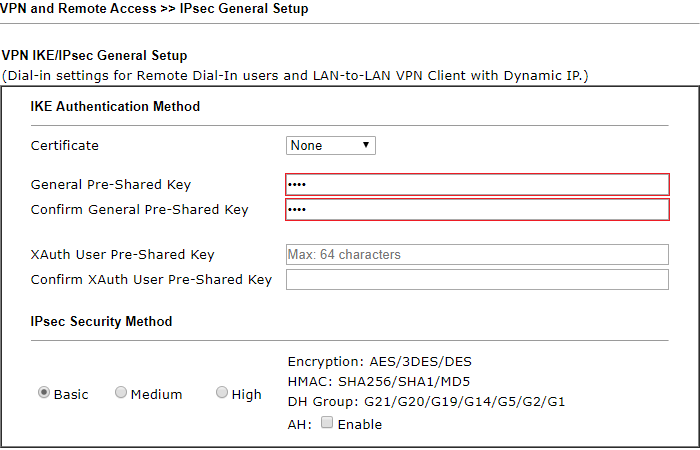

Jeśli chcesz utworzyć połączenie L2TP over IPsec to przejdź do zakładki VPN and Remote Access >> IPsec General Setup i wpisz klucz wspólny.

3. Konfiguracja klienta VPN

Konfiguracja klienta VPN jest analogiczna jak w przypadku korzystania z lokalnej bazy danych (Remote Dial-in User).

Zapoznaj się z przykładami VPN Host-LAN

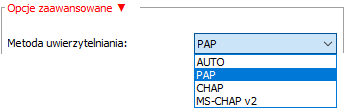

W kliencie VPN wymuś uwierzytelnianie PAP.

Smart VPN:

Windows VPN: