VPN LAN-LAN IPsec w trybie NAT (WAN IP)

Zapoznaj się z przykładem Rozwiązywanie problemów z VPN.

Spis treści:

1. Konfiguracja serwera VPN

2. Konfiguracja klienta VPN

3. Status połączenia

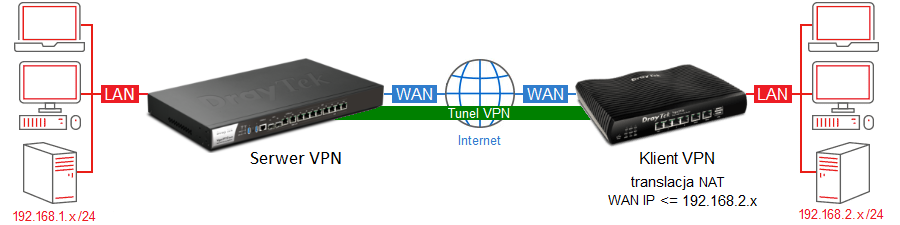

Główne założenia przykładu:

– IPsec IKEv1 LAN-LAN (site-site) w trybie NAT

Ruch przesyłany od strony klienta VPN przez tunel jest NATowany z użyciem WAN IP 2.2.2.2.

Podsieć klienta VPN 192.168.2.X ma dostęp do podsieci serwera VPN 192.168.1.X.

Podsieć serwera VPN 192.168.1.X nie ma dostępu do podsieci klienta VPN 192.168.2.X gdyż jest ona “schowana” za NAT.

– adres WAN serwera VPN: 1.1.1.1

– adres WAN klienta VPN: 2.2.2.2

– różne adresacje sieci lokalnych: serwer VPN 192.168.1.1 /24, klient VPN 192.168.2.1 /24

Przykład dotyczy IPsec IKEv1.

Klient VPN IPsec IKEv2 LAN-LAN w trybie NAT żąda przydzielenia adresu IP przez serwer VPN.

1. Konfiguracja serwera VPN

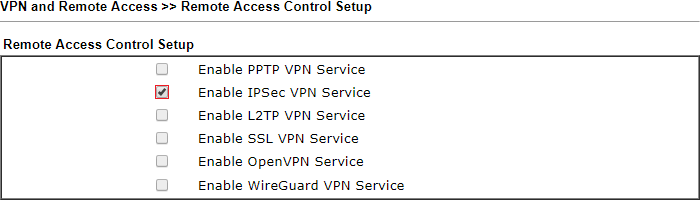

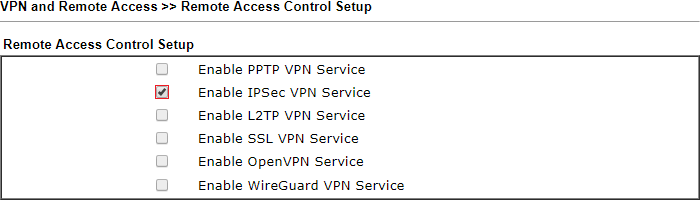

Przejdź do zakładki VPN and Remote Access >> Remote Access Control.

Włącz obsługę protokołu IPsec.

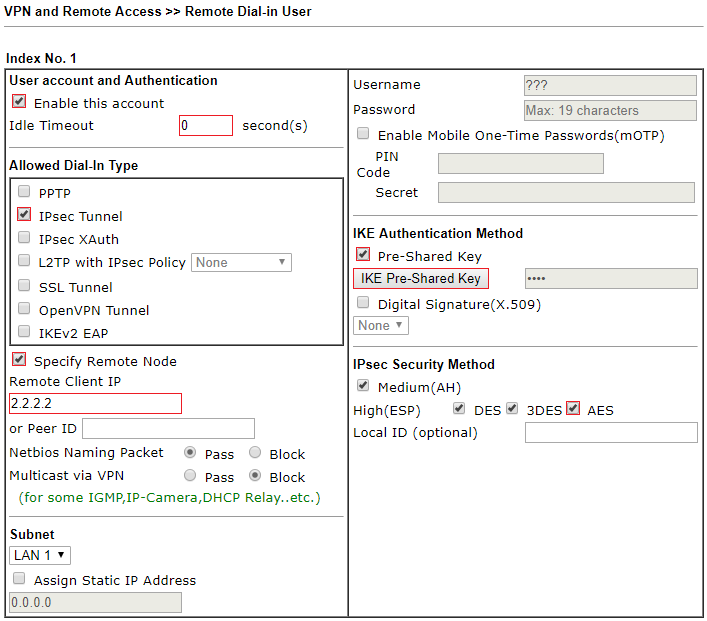

Wyłącz nieużywane protokoły VPN. Przejdź do zakładki VPN and Remote Access >> Remote Dial-in User.

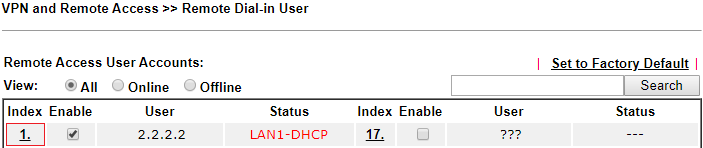

Przejdź do zakładki VPN and Remote Access >> Remote Dial-in User.

Kliknij dowolny indeks np. 1, aby stworzyć profil VPN.

Wybierz/wypełnij następujące pola:

Wybierz/wypełnij następujące pola:

– Zaznacz Enable.

– W polu Idle Timeout wpisz 0 jeśli Vigor ma pozostawić połączenie pomimo braku ruchu. L2TP posiada wbudowane mechanizmy detekcji połączenia.

– Jako akceptowany protokół zaznacz IPsec.

– Zaznacz opcję Specify Remote Node i wpisz publiczny adres IP klienta VPN. W omawianym przykładzie IP 2.2.2.2.

– Zaznacz klucz IKE Pre-Shared Key, kliknij przycisk IKE Pre-Shared Key – pojawi się okienko w którym wpisz odpowiedni klucz. W omawianym przykładzie klucz ‘test’.

– Zaznacz odpowiedni poziom zabezpieczeń IPSec w IPsec Security Method. W przykładzie użyto AES.

2. Konfiguracja klienta VPN

Przejdź do zakładki VPN and Remote Access >> Remote Access Control.

Włącz obsługę protokołu IPsec.

Wyłącz nieużywane protokoły VPN.

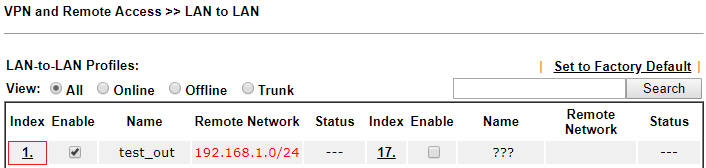

Przejdź do zakładki VPN and Remote Access >> LAN-LAN.

Przejdź do zakładki VPN and Remote Access >> LAN-LAN.

Kliknij dowolny indeks np. 1, aby stworzyć profil VPN.

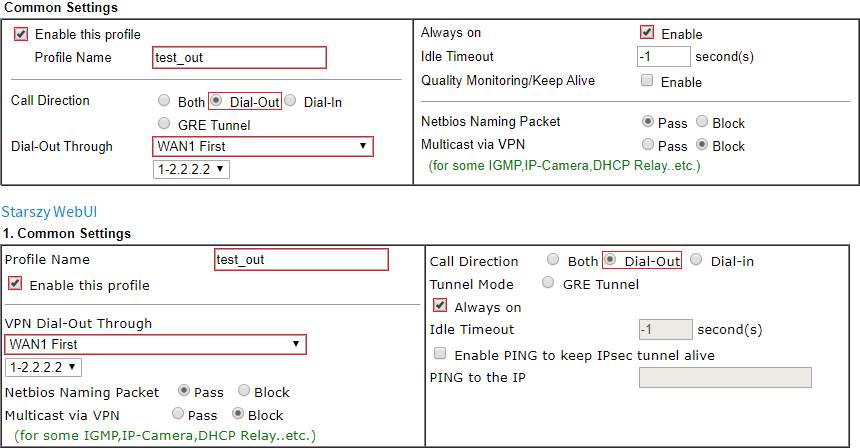

Wybierz/wypełnij następujące pola w sekcji Common Settings:

Wybierz/wypełnij następujące pola w sekcji Common Settings:

– Wpisz dowolną nazwę profilu.

– Zaznacz Enable this profile.

– Wybierz WAN1 First, aby WAN1 był preferowanym interfejsem WAN do zestawiania VPN.

– Wybierz kierunek połączenia Dial-out, aby profil służył do inicjowania połączenia

– Zaznacz opcję Always on (Idle Timeout zmieni się na -1), aby połączenie było aktywne cały czas.

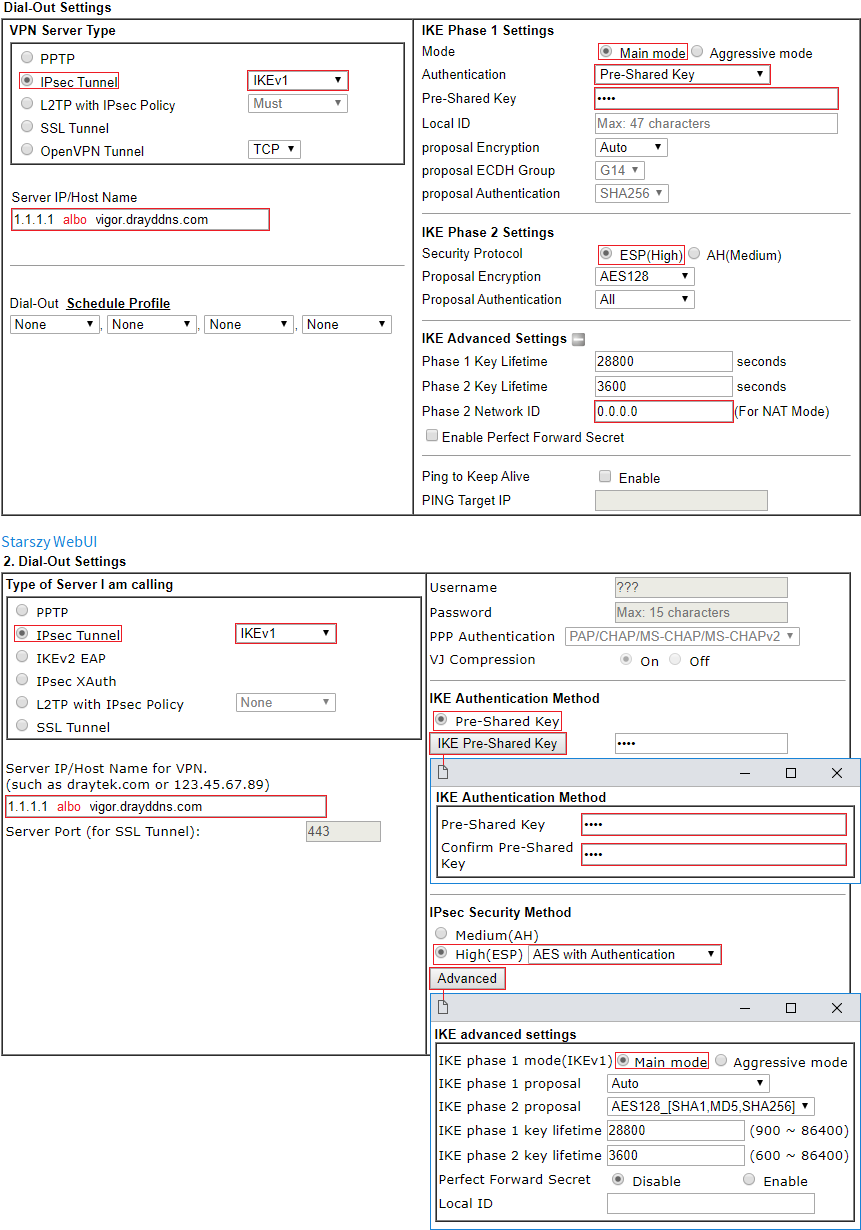

Wybierz/wypełnij następujące pola w sekcji Dial-out:

– Jako protokół zaznacz IPsec Tunnel.

– W polu Server IP/Host Name for VPN wpisz adres IP routera (w przykładzie 1.1.1.1), do którego zestawiasz tunel VPN, albo jego adres domenowy (w przykładzie vigor.drayddns.com).

– Wpisz klucz IKE Pre-Shared Key. W omawianym przykładzie klucz ‘test’.

– Zaznacz odpowiedni poziom zabezpieczeń IPSec w IPsec Security Method. W przykładzie użyto AES.

– pozostaw 0.0.0.0 w polu Phase 2 Network ID, aby do translacji NAT router użył WAN IP

W starszym WebUI pozostaw 0.0.0.0 w polu My WAN IP w sekcji TCP/IP

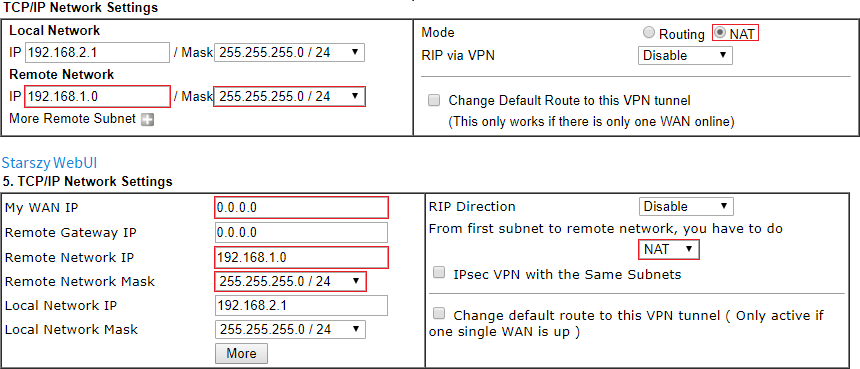

Wybierz/wypełnij następujące pola w sekcji TCP/IP Network Settings:

Wybierz/wypełnij następujące pola w sekcji TCP/IP Network Settings:

– Wybierz tryb NAT, aby wykonywać translację adresów lokalnych

– Wpisz adresację sieci zdalnej w polu Remote Network IP (w przykładzie 192.168.1.0) oraz jej maskę w polu Remote Network Mask (w przykładzie 255.255.255.0).

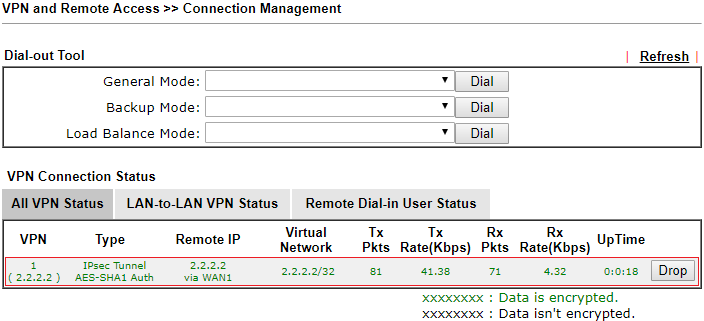

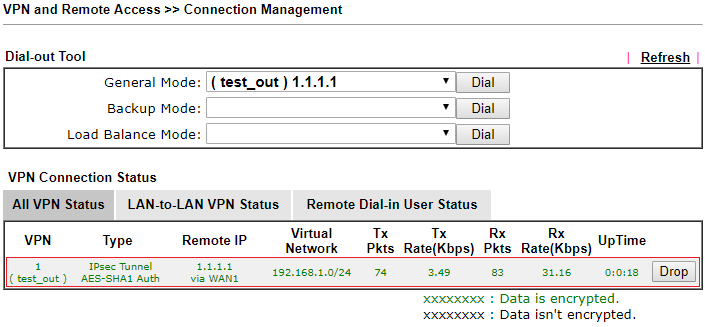

3. Status połączenia

Przejdź do zakładki VPN and Remote Access >> Connection Management, aby sprawdzić status połączeń VPN.

Po zestawieniu tunelu router automatycznie dodaje również trasę statyczną do zdalnej podsieci.

Przejdź do zakładki Diagnostics >> Routing Table, aby sprawdzić aktualną tabelę routingu.

Klient VPN: Serwer VPN:

Serwer VPN:

Zauważ, że zdalna podsieć jest taka sama jak WAN IP klienta VPN.