VPN Host-LAN EasyVPN

Przykład dotyczy Vigor2962 (4.4.5), Vigor3910(4.4.5), Vigor3912S(4.4.5).

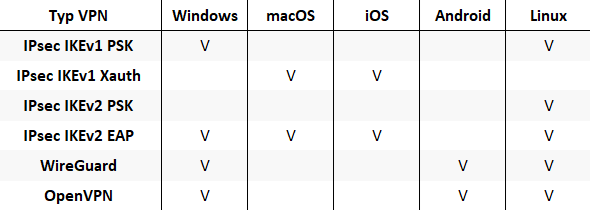

Routery Vigor obsługują różne protokoły VPN, w tym IPsec (IKEv1 PSK, IKEv1 XAuth, IKEv2 PSK, IKEv2 EAP), WireGuard i OpenVPN.

Przy wielu protokołach i opcjach, użytkownicy mogą napotkać trudności w wyborze odpowiedniego protokołu, podczas konfiguracji lub nawiązywania połączenia.

DrayTek opracował funkcję EasyVPN, dzięki której po skonfigurowaniu routera przez administratora:

-do nawiązania połączenie VPN wystarczy wpisać nazwę użytkownika i hasło lub otrzymać kod jednorazowy przez email

-użytkownicy nie muszą importować plików konfiguracyjnych WireGuard oraz OpenVPN, gdyż są one dostarczane automatycznie

-użytkownicy nie muszą zastanawiać się na wyborem protokołu VPN, gdyż administrator może określić preferencje

-jeśli z jakiegokolwiek powodu nie można nawiązać połączenia VPN, klient EasyVPN automatycznie przełączy się na kolejny dostępny protokół i spróbuje ponownie

Spis treści:

Serwer VPN – router Vigor

Klient VPN – Windows

Główne założenia przykładu:

– typ tunelu: Host-LAN (użytkownik zdalny)

– protokół VPN: automatyczny (IPsec, WireGuard, OpenVPN)

– autentykacja: nazwa użytkownika i hasło lub kod jednorazowy przez email

– Vigor router wykorzystuje certyfikat Let’s Encrypt

– adres WAN serwera VPN: domenowy – vigor.drayddns.com

– adres klienta VPN: zmienny

Serwer VPN – router Vigor

Przejdź do zakładki System Maintenance >> Time and Date.

Zweryfikuj ustawienia czasu routera.

Przejdź do zakładki Applications >> Dynamic DNS.

Sprawdź czy router ma prawidłowo skonfigurowaną usługę DrayDDNS wraz z certyfikatem Let’s Encrypt.

Utwórz DrayDDNS nawet jeśli router posiada stały publiczny IP.

Domena DrayDDNS zostanie użyta do wygenerowania certyfikatu Let’s Encrypt.

Zapoznaj się z przykładem Dynamiczny DNS (DrayDDNS)

Utwórz certyfikat Let’s Encrypt.

Klient IKEv2 EAP weryfikuje certyfikat serwera VPN.

Zapoznaj się z przykładem Certyfikat routera w oparciu o Let’s Encrypt

Przejdź do zakładki VPN and Remote Access >> Remote Access Control.

Włącz obsługę protokołu IPsec, EasyVPN, OpenVPN, Wireguard.

Przejdź do zakładki VPN and Remote Access >> IPsec General Setup.

Wybierz certyfikat DrayDDNS.

Przejdź do zakładki VPN and Remote Access >> OpenVPN.

Wygeneruj certyfikaty.

Przejdź do zakładki VPN and Remote Access >> WireGuard.

Wygeneruj klucze (prywatny, publiczny).

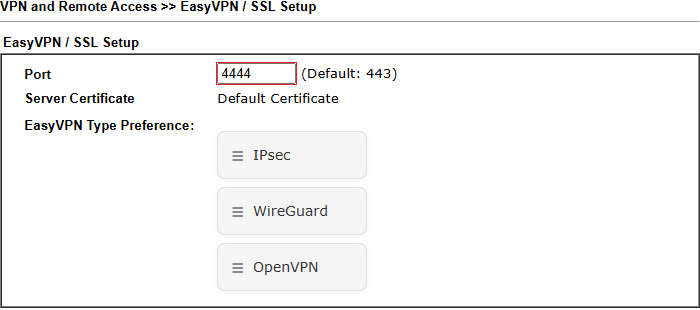

Przejdź do zakładki VPN and Remote Access >> EasyVPN / SSL Setup.

Określ port, którego będzie używała usługa.

Domyślna kolejność protokołów VPN: IPsec, WireGuard, OpenVPN.

Przejdź do zakładki VPN and Remote Access >> Remote Dial-in User.

Przejdź do zakładki VPN and Remote Access >> Remote Dial-in User.

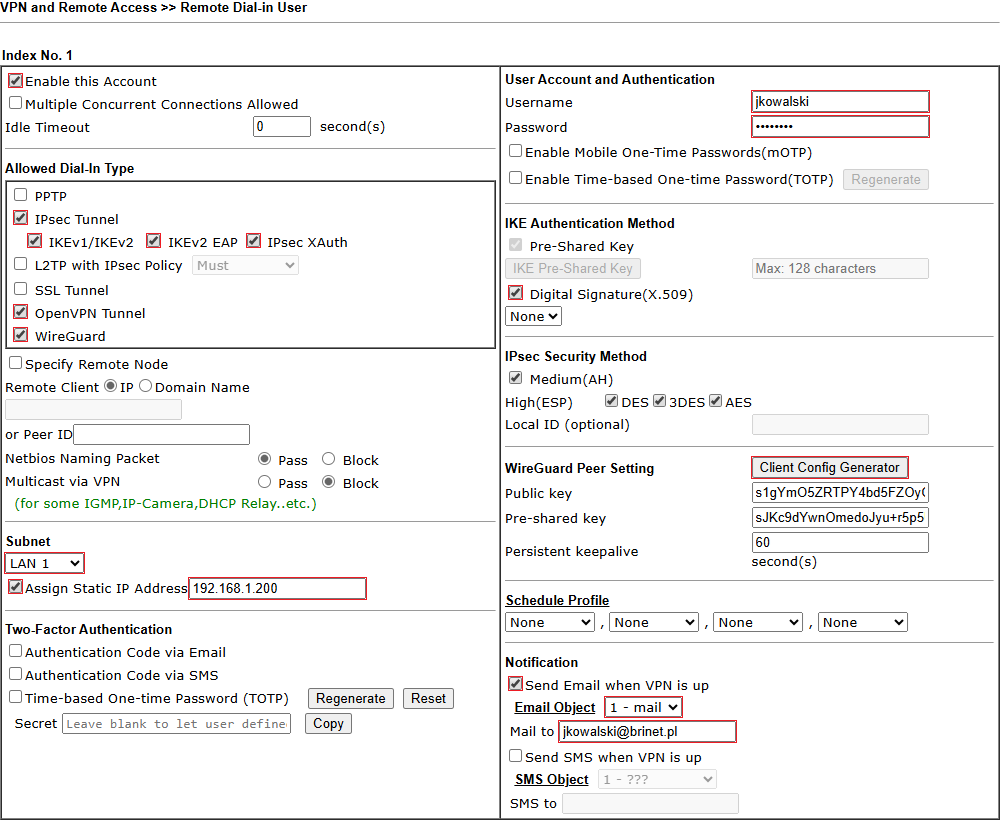

Kliknij dowolny indeks np. 1, aby stworzyć lokalne konto użytkownika VPN.

Wybierz/wypełnij następujące pola:

Wybierz/wypełnij następujące pola:

– Zaznacz Enable.

– W polu Idle Timeout wpisz 0 jeśli Vigor ma pozostawić połączenie pomimo braku ruchu.

– Jako akceptowany protokół zaznacz IPsec (IKEv1/IKEv2, IKEv2 EAP, IPsec XAuth), OpenVPN, WireGuard.

– Wybierz podsieć LAN, zaznacz Assign Static IP Address i wpisz adres klienta

– Wpisz nazwę użytkownika w polu Username (możliwe są różne formaty np. jkowalski, j.kowalski, jan.kowalski)

– Wpisz hasło polu Password

– Zaznacz Digital Signature(X.509)

–Kliknij przycisk Client Config Generator, aby wygenerować klucze

-Włącz Send Email when VPN is up, aby wpisać adres email, który będzie wykorzystywany do otrzymywania kodów jednorazowych

Po zestawieniu połączenia przez klienta VPN przejdź do zakładki VPN and Remote Access >> Connection Management.

Po zestawieniu połączenia przez klienta VPN przejdź do zakładki VPN and Remote Access >> Connection Management.

Klient VPN – Windows

Przykład EasyVPN z Windows