VPN LAN-LAN IPsec (tryb agresywny)

Zapoznaj się z przykładem Rozwiązywanie problemów z VPN.

Spis treści:

1. Konfiguracja serwera VPN

2. Konfiguracja klienta VPN

3. Status połączenia

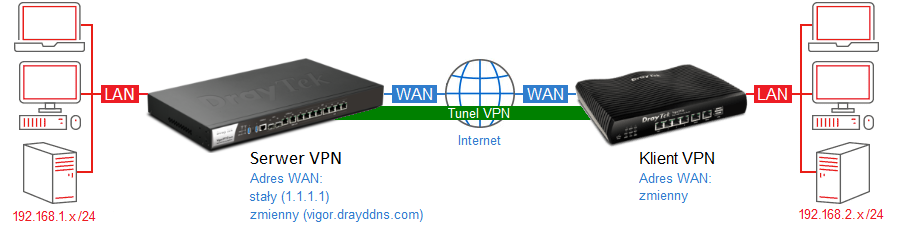

Główne założenia przykładu:

– typ tunelu: LAN-LAN (site-site) z routingiem pomiędzy podsieciami

– protokół VPN: IPsec IKEv1 (tryb agresywny)

– szyfrowanie: AES

– adres WAN serwera VPN: stały (IP – 1.1.1.1) lub zmienny (domenowy – vigor.drayddns.com)

– adres WAN klienta VPN: zmienny

– różne adresacje sieci lokalnych: serwer VPN 192.168.1.1 /24, klient VPN 192.168.2.1 /24

Tryb agresywny IPsec IKEv1 umożliwia użycie identyfikatora ID zamiast adresu IP jeśli klient nie posiada stałego publicznego IP.

Jeśli serwer VPN posiada zmienny publiczny IP to skorzystaj z dynamicznego DNS., aby komunikować się z routerem przez adres domenowy.

Jeśli adresacje sieci lokalnych są takie same i nie możesz ich zmienić to zapoznaj się z przykładem VPN LAN-LAN IPsec pomiędzy takimi samymi adresacjami.

1. Konfiguracja serwera VPN

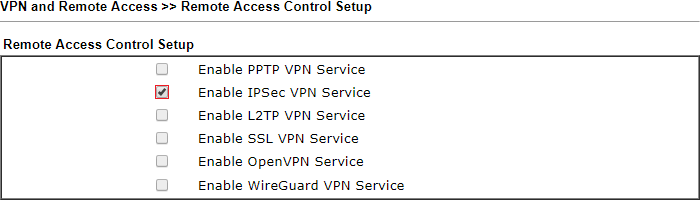

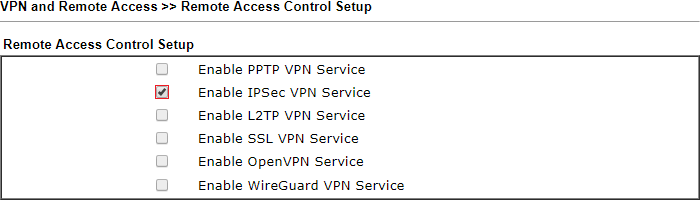

Przejdź do zakładki VPN and Remote Access >> Remote Access Control.

Włącz obsługę protokołu IPsec.

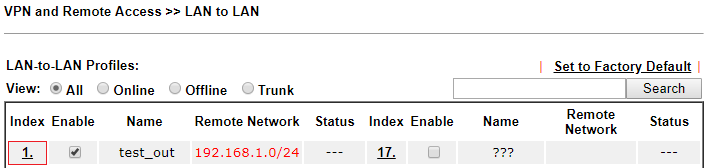

Wyłącz nieużywane protokoły VPN. Przejdź do zakładki VPN and Remote Access >> LAN-LAN.

Przejdź do zakładki VPN and Remote Access >> LAN-LAN.

Kliknij dowolny indeks np. 1, aby stworzyć profil VPN.

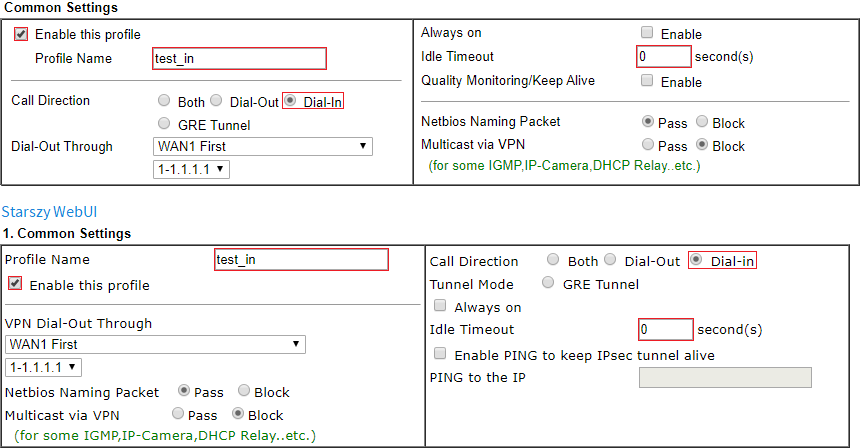

Wybierz/wypełnij następujące pola w sekcji Common Settings:

Wybierz/wypełnij następujące pola w sekcji Common Settings:

– Wpisz dowolną nazwę profilu.

– Zaznacz Enable this profile.

– Wybierz kierunek połączenia Dial-in, aby profil służył do odbierania połączenia

– W polu Idle Timeout wpisz 0 jeśli Vigor ma pozostawić połączenie pomimo braku ruchu.

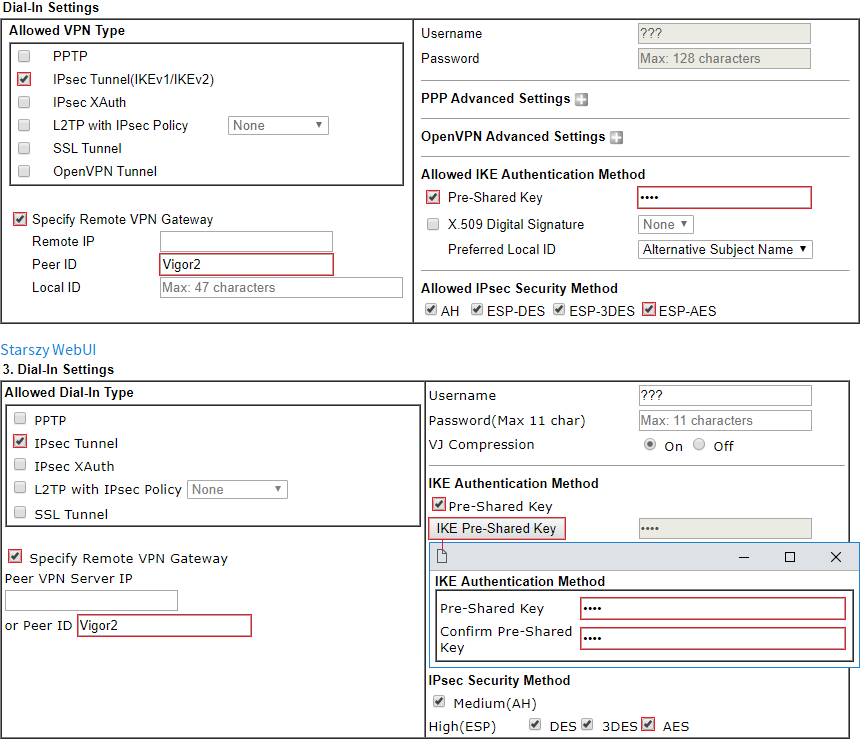

Wybierz/wypełnij następujące pola w sekcji Dial-in:

Wybierz/wypełnij następujące pola w sekcji Dial-in:

– Jako akceptowany protokół zaznacz IPsec Tunnel.

– Zaznacz opcję Specify Remote VPN Gateway i wpisz identyfikator zdalnego routera w polu Peer ID. W omawianym przykładzie ‘Vigor2’.

– Wpisz klucz IKE Pre-Shared Key. W omawianym przykładzie klucz ‘test’.

– Zaznacz odpowiedni poziom zabezpieczeń IPsec w IPsec Security Method. W przykładzie użyto AES.

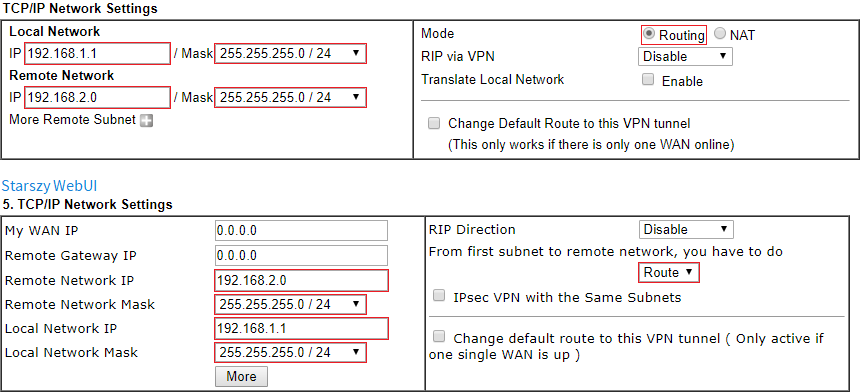

Wybierz/wypełnij następujące pola w sekcji TCP/IP Network Settings:

Wybierz/wypełnij następujące pola w sekcji TCP/IP Network Settings:

– Wpisz adresację sieci lokalnej w polu Local Network IP (w przykładzie 192.168.1.1) oraz jej maskę w polu Local Network Mask (w przykładzie 255.255.255.0).

– Wpisz adresację sieci zdalnej w polu Remote Network IP (w przykładzie 192.168.2.0) oraz jej maskę w polu Remote Network Mask (w przykładzie 255.255.255.0).

– Wybierz tryb Routing, aby wykonywać routing do podsieci zdalnej.

2. Konfiguracja klienta VPN

Przejdź do zakładki VPN and Remote Access >> Remote Access Control.

Włącz obsługę protokołu IPsec.

Wyłącz nieużywane protokoły VPN. Przejdź do zakładki VPN and Remote Access >> LAN-LAN.

Przejdź do zakładki VPN and Remote Access >> LAN-LAN.

Kliknij dowolny indeks np. 1, aby stworzyć profil VPN.

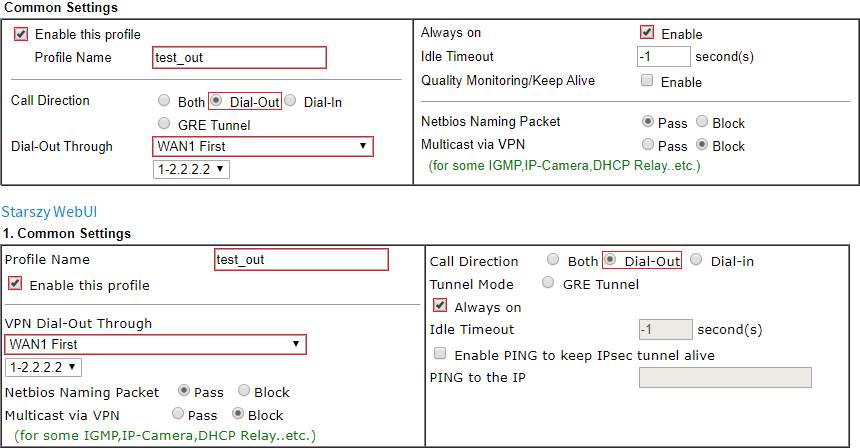

Wybierz/wypełnij następujące pola w sekcji Common Settings:

Wybierz/wypełnij następujące pola w sekcji Common Settings:

– Wpisz dowolną nazwę profilu.

– Zaznacz Enable this profile.

– Wybierz WAN1 First, aby WAN1 był preferowanym interfejsem WAN do zestawiania VPN.

– Wybierz kierunek połączenia Dial-out, aby profil służył do inicjowania połączenia

– Zaznacz opcję Always on (Idle Timeout zmieni się na -1), aby połączenie było aktywne cały czas.

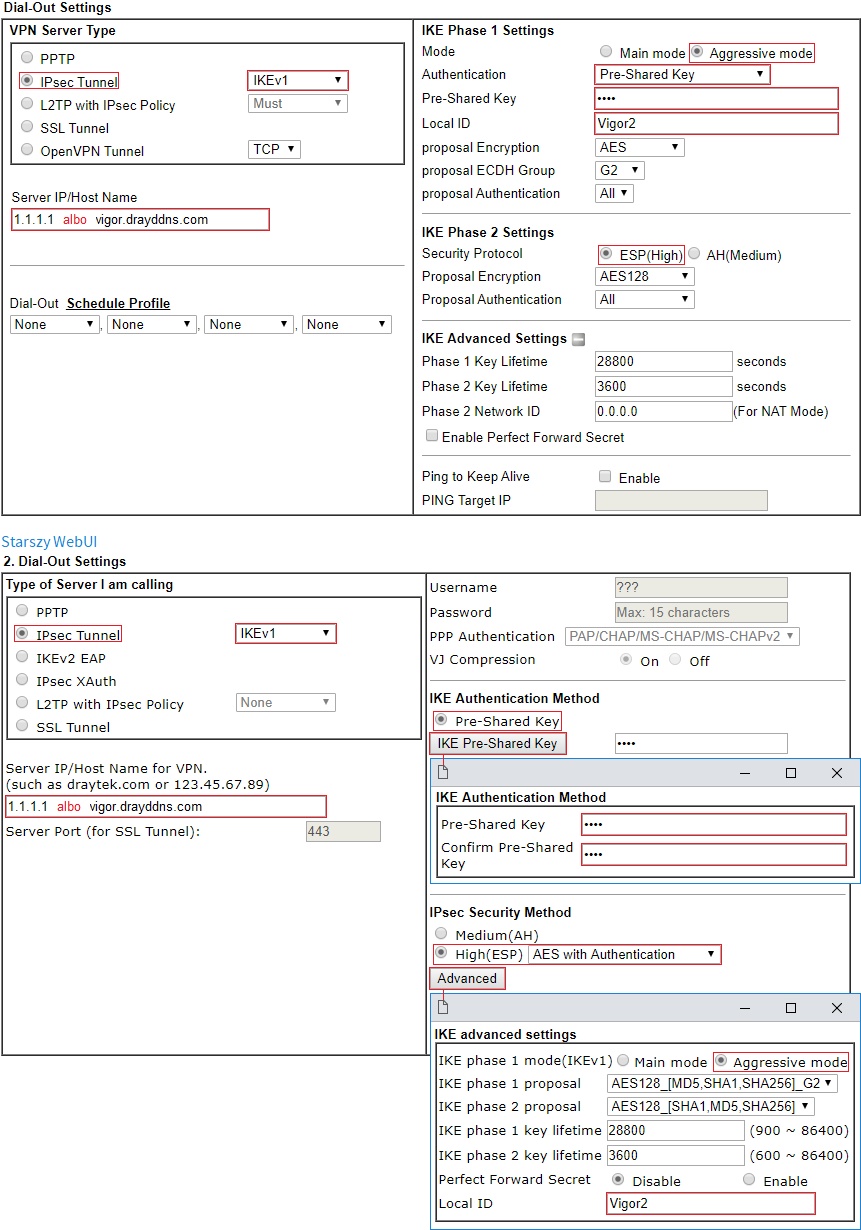

Wybierz/wypełnij następujące pola w sekcji Dial-out:

Wybierz/wypełnij następujące pola w sekcji Dial-out:

– Jako protokół zaznacz IPsec Tunnel.

– W polu Server IP/Host Name for VPN wpisz adres IP routera (w przykładzie 1.1.1.1), do którego zestawiasz tunel VPN, albo jego adres domenowy (w przykładzie vigor.drayddns.com).

– wybierz tryb agresywny Agressive mode oraz wpisz lokalny identyfikator routera w polu Local ID. W omawianym przykładzie ‘Vigor2’.

– Wpisz klucz IKE Pre-Shared Key. W omawianym przykładzie klucz ‘test’.

– Zaznacz odpowiedni poziom zabezpieczeń IPSec w IPsec Security Method. W przykładzie użyto AES.

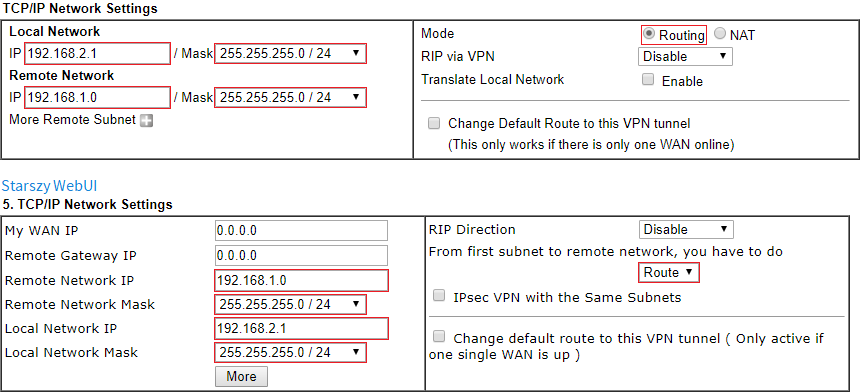

Wybierz/wypełnij następujące pola w sekcji TCP/IP Network Settings:

Wybierz/wypełnij następujące pola w sekcji TCP/IP Network Settings:

– Wpisz adresację sieci lokalnej w polu Local Network IP (w przykładzie 192.168.2.1) oraz jej maskę w polu Local Network Mask (w przykładzie 255.255.255.0).

– Wpisz adresację sieci zdalnej w polu Remote Network IP (w przykładzie 192.168.1.0) oraz jej maskę w polu Remote Network Mask (w przykładzie 255.255.255.0).

– Wybierz tryb Routing, aby wykonywać routing do podsieci zdalnej.

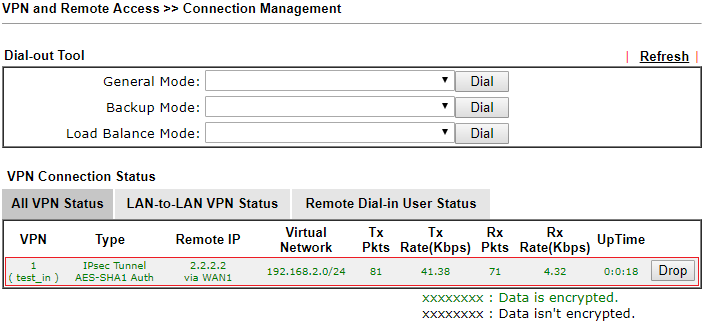

3. Status połączenia

Przejdź do zakładki VPN and Remote Access >> Connection Management, aby sprawdzić status połączeń VPN.

Po zestawieniu tunelu router automatycznie dodaje również trasę statyczną do zdalnej podsieci.

Przejdź do zakładki Diagnostics >> Routing Table, aby sprawdzić aktualną tabelę routingu.

Klient VPN: Serwer VPN:

Serwer VPN: