Kierowanie ruchu przez VPN Host-LAN (użytkownik zdalny)

Spis treści:

1. Klient VPN – Smart VPN Client

2. Klient VPN – Windows(wbudowane)

3. Klient VPN – OpenVPN Community

4. Klient VPN – WireGuard

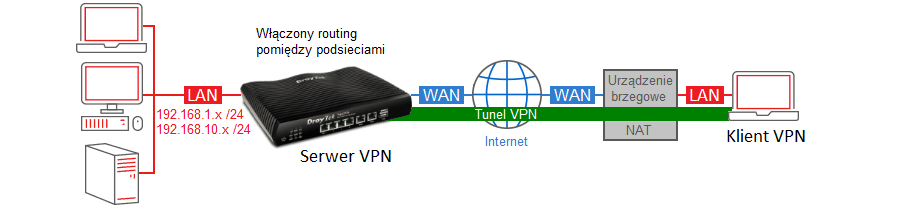

Adresacja po ustanowieniu połączenia VPN:

W wierszu polecenia Windows wydaj komendę “route print” , aby wyświetlić aktualną tabelę routingu.

1. Klient VPN – Smart VPN Client

DrayTek Smart VPN Client możesz pobrać m.in. ze strony www.draytek.pl (Wsparcie>>Narzędzia).

Smart VPN Client w zakresie PPTP, L2TP, L2TP over IPSec, IKEv2 EAP, IPsec stanowi graficzny interfejs mechanizmów wbudowanych w system Windows.

Smart VPN Client w zakresie OpenVPN stanowi graficzny interfejs mechanizmów klienta OpenVPN (wymagane jest zainstalowanie klienta OpenVPN).

Smart VPN Client w zakresie WireGuard stanowi graficzny interfejs mechanizmów klienta WireGuard (wymagane jest zainstalowanie klienta WireGuard).

Dzielone tunelowanie

Przez interfejs wirtualny VPN kierowany jest tylko ruch do sieci zdalnej.

Pozostały ruch do Internetu jest kierowany przez interfejs fizyczny.

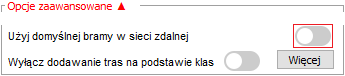

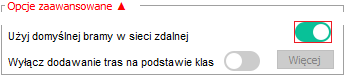

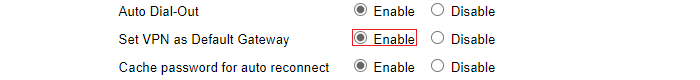

W opcjach zaawansowanych profilu Smart VPN Client:

– nie włączaj opcji “użyj domyślnej bramy w sieci zdalnej”

– nie dodawaj routingu w opcji “Więcej”

Jeśli klient VPN na Windows ma wyłączoną opcję “Użyj domyślnej bramy w sieci zdalnej” oraz wyłączoną opcję “Wyłącz dodawanie tras na podstawie klas” to po uzyskaniu IP:

-10.x.x.x (klasa A) utworzy automatycznie trasę statyczną do 10.0.0.0/8 przez tunel

-172.x.x.x (klasa B) utworzy automatycznie trasę statyczną do 172.x.0.0/16 przez tunel

-192.168.x.x (klasa C) utworzy automatycznie trasę statyczną do 192.168.x.0/24 przez tunel

Po ustanowieniu połączenia VPN sprawdź tabelę routingu w wierszu polecenia Windows.

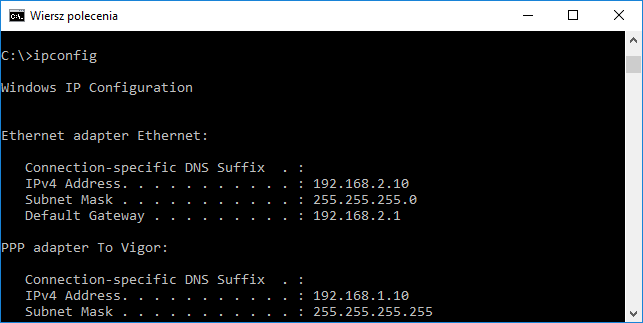

W omawianym przykładzie:

– trasa domyślna 0.0.0.0/0.0.0.0 przez interfejs fizyczny 192.168.2.10

– sieć 192.168.1.0/255.255.255.0 przez interfejs wirtualny 192.168.1.10

Trasa statyczna przez VPN

Przez interfejs wirtualny VPN kierowany jest tylko ruch do sieci zdalnej oraz ruch do sieci trasy statycznej .

Pozostały ruch do Internetu jest kierowany przez interfejs fizyczny.

W opcjach zaawansowanych profilu Smart VPN Client:

– nie włączaj opcji “użyj domyślnej bramy w sieci zdalnej”

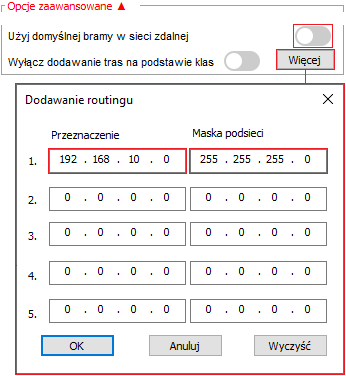

– dodaj routing w opcji “Więcej”.

Po ustanowieniu połączenia VPN sprawdź tabelę routingu w wierszu polecenia Windows.

Po ustanowieniu połączenia VPN sprawdź tabelę routingu w wierszu polecenia Windows.

W omawianym przykładzie:

– trasa domyślna 0.0.0.0/0.0.0.0 przez interfejs fizyczny 192.168.2.10

– sieć 192.168.1.0/255.255.255.0 przez interfejs wirtualny 192.168.1.10

– sieć 192.168.10.0/255.255.255.0 przez interfejs wirtualny 192.168.1.10

Cały ruchu przez VPN

Przez interfejs wirtualny VPN kierowany jest cały ruch (również do Internetu).

W opcjach zaawansowanych profilu Smart VPN Client włącz opcję “Użyj domyślnej bramy w sieci zdalnej”

Po ustanowieniu połączenia VPN sprawdź tabelę routingu w wierszu polecenia Windows.

W omawianym przykładzie:

– trasa domyślna 0.0.0.0/0.0.0.0 przez interfejs fizyczny 192.168.2.10 ma gorszą metrykę (wyższa wartość)

– trasa domyślna 0.0.0.0/0.0.0.0 przez interfejs wirtualny 192.168.1.10 ma lepszą metrykę (niższa wartość)

2. Klient VPN – Windows(wbudowane)

Dzielone tunelowanie

Przez interfejs wirtualny VPN kierowany jest tylko ruch do sieci zdalnej.

Pozostały ruch do Internetu jest kierowany przez interfejs fizyczny.

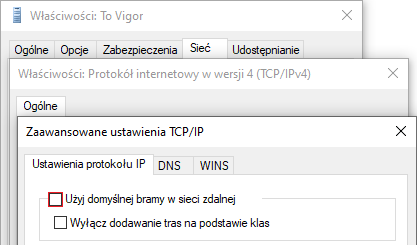

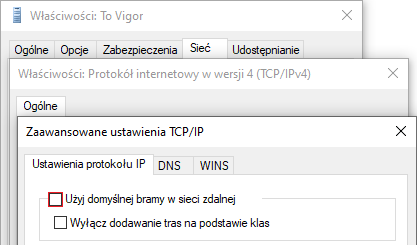

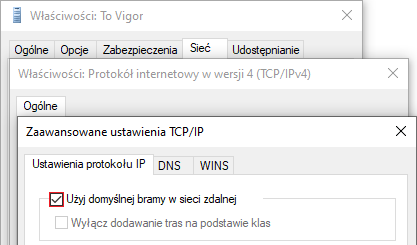

W Panelu Sterowania Windows przejdź do właściwości karty sieciowej VPN.

Wyłącz opcję “Użyj domyślnej bramy w sieci zdalnej”.

Jeśli klient VPN na Windows ma wyłączoną opcję “Użyj domyślnej bramy w sieci zdalnej” oraz wyłączoną opcję “Wyłącz dodawanie tras na podstawie klas” to po uzyskaniu IP:

Jeśli klient VPN na Windows ma wyłączoną opcję “Użyj domyślnej bramy w sieci zdalnej” oraz wyłączoną opcję “Wyłącz dodawanie tras na podstawie klas” to po uzyskaniu IP:

-10.x.x.x (klasa A) utworzy automatycznie trasę statyczną do 10.0.0.0/8 przez tunel

-172.x.x.x (klasa B) utworzy automatycznie trasę statyczną do 172.x.0.0/16 przez tunel

-192.168.x.x (klasa C) utworzy automatycznie trasę statyczną do 192.168.x.0/24 przez tunel

Po ustanowieniu połączenia VPN sprawdź tabelę routingu w wierszu polecenia Windows.

W omawianym przykładzie:

– trasa domyślna 0.0.0.0/0.0.0.0 przez interfejs fizyczny 192.168.2.10

– sieć 192.168.1.0/255.255.255.0 przez interfejs wirtualny 192.168.1.10

Trasa statyczna przez VPN

Przez interfejs wirtualny VPN kierowany jest tylko ruch do sieci zdalnej oraz ruch do sieci trasy statycznej .

Pozostały ruch do Internetu jest kierowany przez interfejs fizyczny.

W Panelu Sterowania Windows przejdź do właściwości karty sieciowej VPN.

Wyłącz opcję “Użyj domyślnej bramy w sieci zdalnej”.

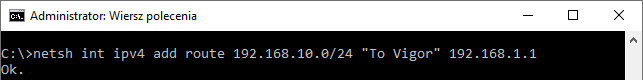

Metoda 1: Dodanie trasy w Windows

Ustanów połączenie VPN.

W wierszu polecenia Windows (uruchom jako administrator) dodaj trasę statyczną do sieci zdalnej.

netsh int ipv4 add route <adres_sieci>/<maska> <nazwa_interfejsu> <brama>

W omawianym przykładzie: netsh int ipv4 add route 192.168.10.0/24 “To Vigor” 192.168.1.1

Sprawdź tabelę routingu w wierszu polecenia Windows.

Sprawdź tabelę routingu w wierszu polecenia Windows.

W omawianym przykładzie:

– trasa domyślna 0.0.0.0/0.0.0.0 przez interfejs fizyczny 192.168.2.10

– sieć 192.168.1.0/255.255.255.0 przez interfejs wirtualny 192.168.1.10

– sieć 192.168.10.0/255.255.255.0 przez interfejs wirtualny 192.168.1.10

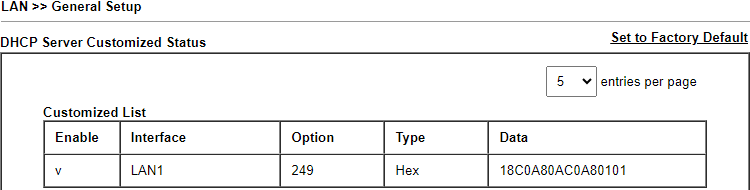

Metoda 2: Dodanie informacji o trasie w opcjach DHCP routera

Przejdź do opcji DHCP w zakładce LAN >> General Setup.

Dodaj opcję 249 z wartością “18C0A80AC0A80101” (192.168.10/24 via 192.168.1.1).

Dane: szerokość maski podsieci, znacząca część podsieci oraz adres IP routera(bramy) przedstawione w formacie szesnastkowym.

Przykładowe dane: “18C0A80AC0A80101” (192.168.10/24 via 192.168.1.1)

“18” w Hex oznacza 24 dziesiętnie

“C0A80A” w Hex oznacza 192 168 10 dziesiętnie

“C0A80101” w Hex oznacza 192 168 1 1 dziesiętnie

Zapoznaj się z przykładem opcje DHCP.

Po ustanowieniu połączenia VPN sprawdź tabelę routingu w wierszu polecenia Windows.

Po ustanowieniu połączenia VPN sprawdź tabelę routingu w wierszu polecenia Windows.

W omawianym przykładzie:

– trasa domyślna 0.0.0.0/0.0.0.0 przez interfejs fizyczny 192.168.2.10

– sieć 192.168.1.0/255.255.255.0 przez interfejs wirtualny 192.168.1.10

– sieć 192.168.10.0/255.255.255.0 przez interfejs wirtualny 192.168.1.10

Cały ruchu przez VPN

Przez interfejs wirtualny VPN kierowany jest cały ruch (również do Internetu).

W Panelu Sterowania Windows przejdź do właściwości karty sieciowej VPN.

Włącz opcję “Użyj domyślnej bramy w sieci zdalnej”.

Po ustanowieniu połączenia VPN sprawdź tabelę routingu w wierszu polecenia Windows.

W omawianym przykładzie:

– trasa domyślna 0.0.0.0/0.0.0.0 przez interfejs fizyczny 192.168.2.10 ma gorszą metrykę (wyższa wartość)

– trasa domyślna 0.0.0.0/0.0.0.0 przez interfejs wirtualny 192.168.1.10 ma lepszą metrykę (niższa wartość)

3. Klient VPN – OpenVPN Community

Zwróć szczególną uwagę na wersję klienta OpenVPN Community, gdyż oprogramowanie w wersji 2.5.x wykorzystuje OpenSSL 1.x.x, natomiast 2.6.x wykorzystuje OpenSSL 3.x.x, który może powodować problemy z połączeniem.

Jeśli podsiadasz router DrayOS4 (Vigor 2927, 2865, 2765, 2135) to możesz użyć klienta OpenVPN zarówno w wersji 2.5.x jak i 2.6.x.

Jeśli podsiadasz router DrayOS3/DrayOS4 (Vigor 3910, 2962) to możesz użyć klienta OpenVPN w wersji 2.5.x (wsparcie klienta OpenVPN 2.6.x od wersji firmware 4.4.3).

Jeśli podsiadasz router DrayOS3 (Vigor 3220, 2952, 2926, 2862, 2762, 2133, LTE200) to możesz użyć klienta OpenVPN w wersji 2.5.x.

Jeśli podsiadasz router Linux (Vigor 3900, 2960) to możesz użyć klienta OpenVPN w wersji 2.5.x.

Pobierz i zainstaluj oprogramowanie OpenVPN Community zgodne z posiadanym routerem.

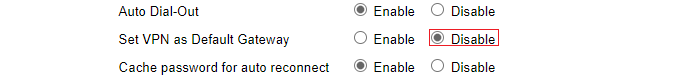

Dzielone tunelowanie

Przez interfejs wirtualny VPN kierowany jest tylko ruch do sieci zdalnej.

Pozostały ruch do Internetu jest kierowany przez interfejs fizyczny.

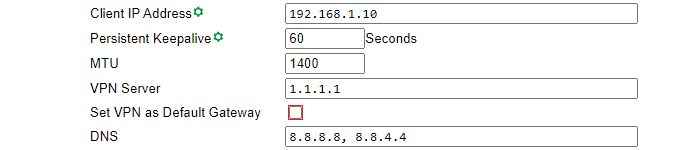

Przejdź do zakładki VPN and Remote Access >> OpenVPN -> Client Config w routerze.

Podczas generowania konfiguracji klienta OpenVPN wyłącz opcję “Set VPN as Default Gateway”.

W pliku .ovpn będzie wpis “–pull-filter ignore redirect-gateway”.

Po ustanowieniu połączenia VPN sprawdź tabelę routingu w wierszu polecenia Windows.

Po ustanowieniu połączenia VPN sprawdź tabelę routingu w wierszu polecenia Windows.

W omawianym przykładzie:

– trasa domyślna 0.0.0.0/0.0.0.0 przez interfejs fizyczny 192.168.2.10

– sieć 192.168.1.0/255.255.255.0 przez interfejs wirtualny 192.168.1.10

Trasa statyczna przez VPN

Przez interfejs wirtualny VPN kierowany jest tylko ruch do sieci zdalnej oraz ruch do sieci trasy statycznej .

Pozostały ruch do Internetu jest kierowany przez interfejs fizyczny.

Przejdź do zakładki VPN and Remote Access >> OpenVPN -> Client Config w routerze.

Podczas generowania konfiguracji klienta OpenVPN wyłącz opcję “Set VPN as Default Gateway”.

W pliku .ovpn będzie wpis “–pull-filter ignore redirect-gateway”.

Do wygenerowanego pliku .ovpn dodaj trasę statyczną.

W omawianym przykładzie wpis “route 192.168.10.0 255.255.255.0”

Po ustanowieniu połączenia VPN sprawdź tabelę routingu w wierszu polecenia Windows.

W omawianym przykładzie:

– trasa domyślna 0.0.0.0/0.0.0.0 przez interfejs fizyczny 192.168.2.10

– sieć 192.168.1.0/255.255.255.0 przez interfejs wirtualny 192.168.1.10

– sieć 192.168.10.0/255.255.255.0 przez interfejs wirtualny 192.168.1.10

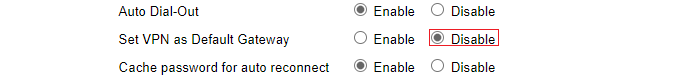

Cały ruchu przez VPN

Przez interfejs wirtualny VPN kierowany jest cały ruch (również do Internetu).

Przejdź do zakładki VPN and Remote Access >> OpenVPN -> Client Config w routerze.

Podczas generowania konfiguracji klienta OpenVPN włącz opcję “Set VPN as Default Gateway”.

W pliku .ovpn będzie wpis “redirect-gateway autolocal def1”.

Po ustanowieniu połączenia VPN sprawdź tabelę routingu w wierszu polecenia Windows.

Po ustanowieniu połączenia VPN sprawdź tabelę routingu w wierszu polecenia Windows.

Klient OpenVPN do kierowania całego ruchu przez VPN wykorzystuje 0.0.0.0/128.0.0.0 oraz 128.0.0.0/128.0.0.0.

W omawianym przykładzie:

– trasa domyślna 0.0.0.0/0.0.0.0 przez interfejs fizyczny 192.168.2.10

– trasa 0.0.0.0/128.0.0.0 przez interfejs wirtualny 192.168.1.10

– trasa 128.0.0.0/128.0.0.0 przez interfejs wirtualny 192.168.1.10

– sieć 192.168.1.0/255.255.255.0 przez interfejs wirtualny 192.168.1.10

4. Klient VPN – WireGuard

Pobierz i zainstaluj oprogramowanie WireGuard

Dzielone tunelowanie

Przez interfejs wirtualny VPN kierowany jest tylko ruch do sieci zdalnej.

Pozostały ruch do Internetu jest kierowany przez interfejs fizyczny.

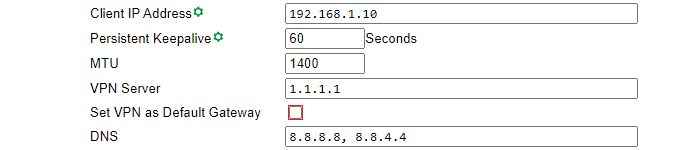

Przejdź do zakładki VPN and Remote Access >> Remote Dial-in User w routerze.

Podczas generowania konfiguracji klienta WireGuard wyłącz opcję “Set VPN as Default Gateway”.

W pliku .wg będzie wpis “AllowedIPs = 192.168.1.0/24”.

Po ustanowieniu połączenia VPN sprawdź tabelę routingu w wierszu polecenia Windows.

Po ustanowieniu połączenia VPN sprawdź tabelę routingu w wierszu polecenia Windows.

W omawianym przykładzie:

– trasa domyślna 0.0.0.0/0.0.0.0 przez interfejs fizyczny 192.168.2.10

– sieć 192.168.1.0/255.255.255.0 przez interfejs wirtualny 192.168.1.10

Trasa statyczna przez VPN

Przez interfejs wirtualny VPN kierowany jest tylko ruch do sieci zdalnej oraz ruch do sieci trasy statycznej .

Pozostały ruch do Internetu jest kierowany przez interfejs fizyczny.

Przejdź do zakładki VPN and Remote Access >> Remote Dial-in User w routerze.

Podczas generowania konfiguracji klienta WireGuard wyłącz opcję “Set VPN as Default Gateway”.

W pliku .wg będzie wpis “AllowedIPs = 192.168.1.0/24”.

Do wygenerowanego pliku .wg dodaj trasę statyczną przez dopisanie adresu sieci wraz z maską do listy AllowedIPs.

W omawianym przykładzie wpis “AllowedIPs = 192.168.1.0/24, 192.168.10.0/24”.

Po ustanowieniu połączenia VPN sprawdź tabelę routingu w wierszu polecenia Windows.

W omawianym przykładzie:

– trasa domyślna 0.0.0.0/0.0.0.0 przez interfejs fizyczny 192.168.2.10

– sieć 192.168.1.0/255.255.255.0 przez interfejs wirtualny 192.168.1.10

– sieć 192.168.10.0/255.255.255.0 przez interfejs wirtualny 192.168.1.10

Cały ruchu przez VPN

Przez interfejs wirtualny VPN kierowany jest cały ruch (również do Internetu).

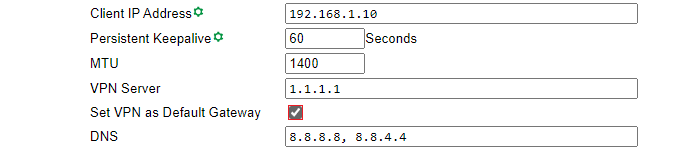

Przejdź do zakładki VPN and Remote Access >> Remote Dial-in User w routerze.

Podczas generowania konfiguracji klienta WireGuard włącz opcję “Set VPN as Default Gateway”.

W pliku .wg będzie wpis “AllowedIPs = 192.168.1.0/24, 0.0.0.0/1, 128.0.0.0/1”

Po ustanowieniu połączenia VPN sprawdź tabelę routingu w wierszu polecenia Windows.

Po ustanowieniu połączenia VPN sprawdź tabelę routingu w wierszu polecenia Windows.

Klient WireGuard do kierowania całego ruchu przez VPN wykorzystuje 0.0.0.0/128.0.0.0 oraz 128.0.0.0/128.0.0.0.

W omawianym przykładzie:

– trasa domyślna 0.0.0.0/0.0.0.0 przez interfejs fizyczny 192.168.2.10

– trasa 0.0.0.0/128.0.0.0 przez interfejs wirtualny 192.168.1.10

– trasa 128.0.0.0/128.0.0.0 przez interfejs wirtualny 192.168.1.10

– sieć 192.168.1.0/255.255.255.0 przez interfejs wirtualny 192.168.1.10