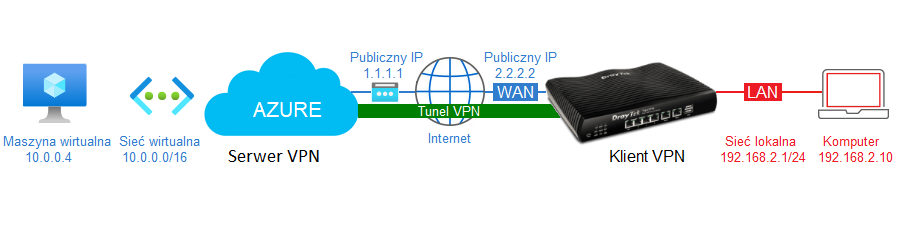

VPN LAN-LAN IPsec IKEv2 pomiędzy routerem Vigor a Microsoft Azure

Zapoznaj się z przykładem Rozwiązywanie problemów z VPN.

Spis treści:

1. Microsoft Azure (serwer VPN)

2. Router Vigor (klient VPN)

Główne założenia przykładu:

– typ tunelu: LAN-LAN (site-site) z routingiem pomiędzy podsieciami

– protokół VPN: IPsec IKEv2

– szyfrowanie: AES256, SHA256, DH2

– Microsoft Azure (serwer VPN): publiczny adres IP 1.1.1.1, sieć wirtualna 10.0.0.0/16

– router Vigor (klient VPN): publiczny adres IP 2.2.2.2, sieć lokalna 192.168.2.0/24

1. Microsoft Azure (serwer VPN)

Tutorial: Create a site-to-site VPN connection in the Azure portal.

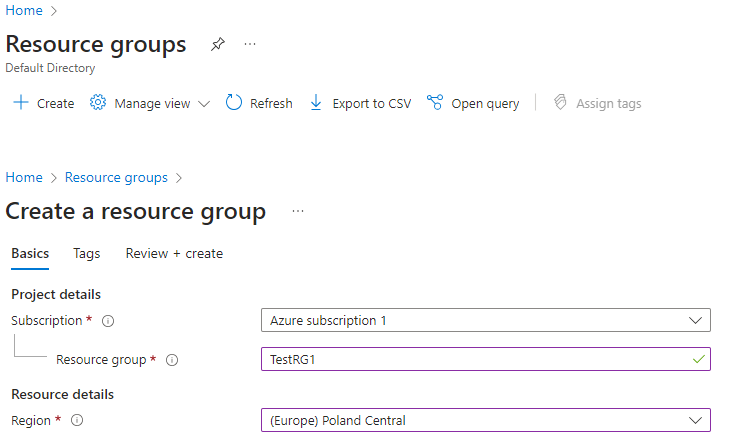

Przejdź do grup zasobów (resource groups).

Utwórz grupę zasobów.

W omawianym przykładzie grupa zasobów o nazwie “TestRG1”.

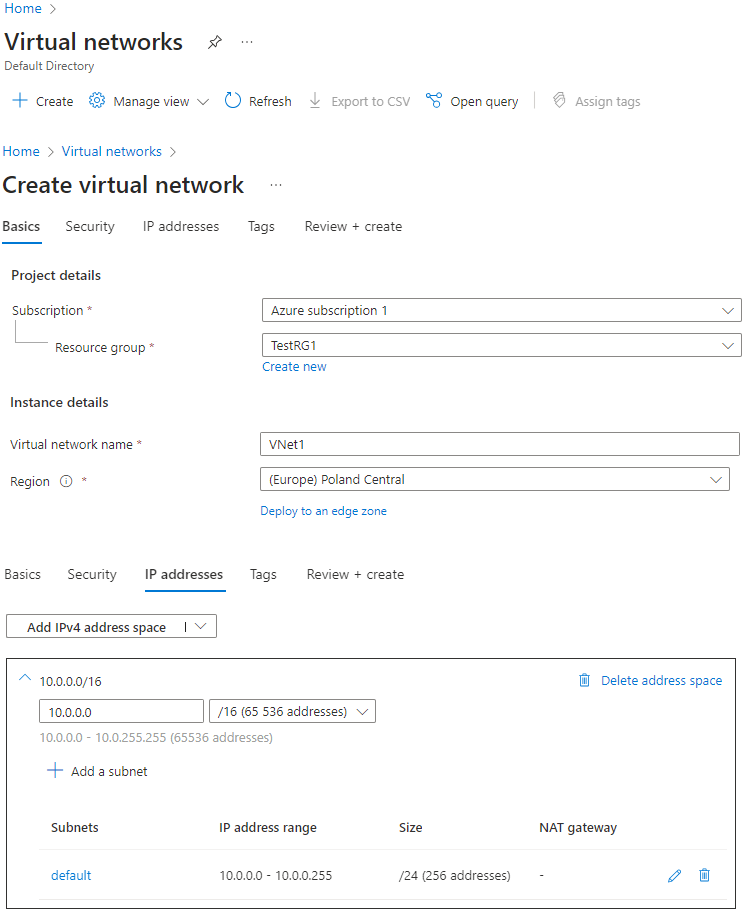

Przejdź do sieci wirtualnych (virtual networks).

Utwórz sieć wirtualną.

W omawianym przykładzie sieć wirtualna o nazwie “VNet1” z przestrzenią adresową 10.0.0.0/16 oraz domyślną podsiecią 10.0.0.0/24.

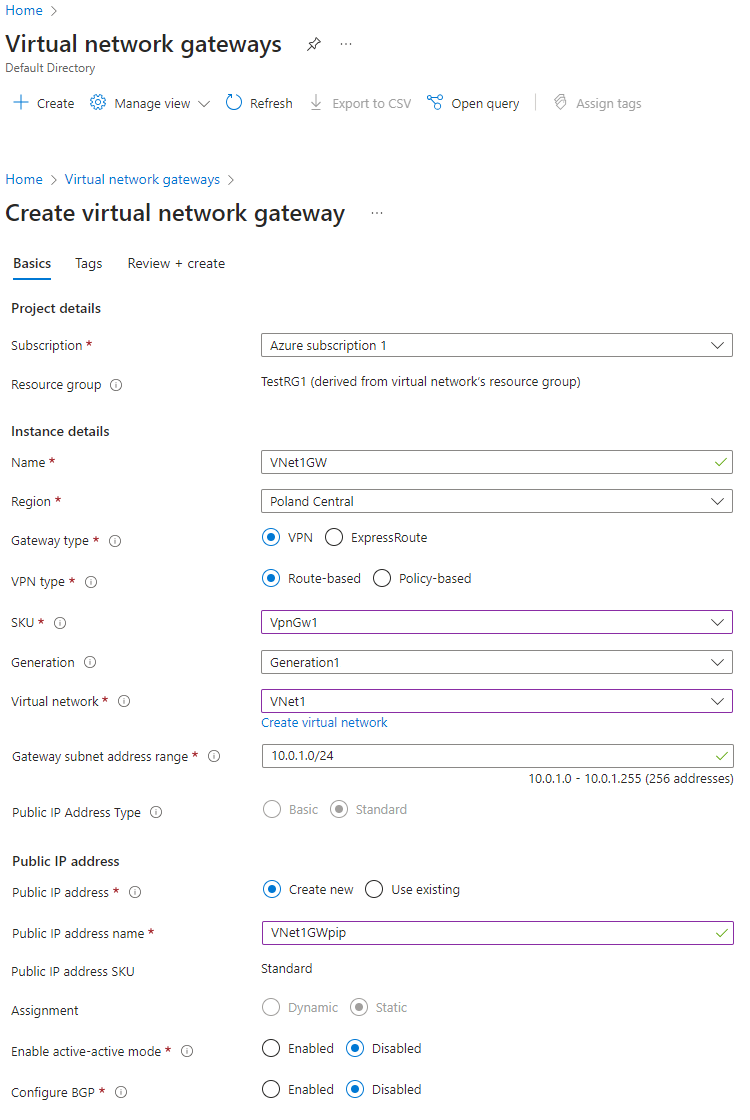

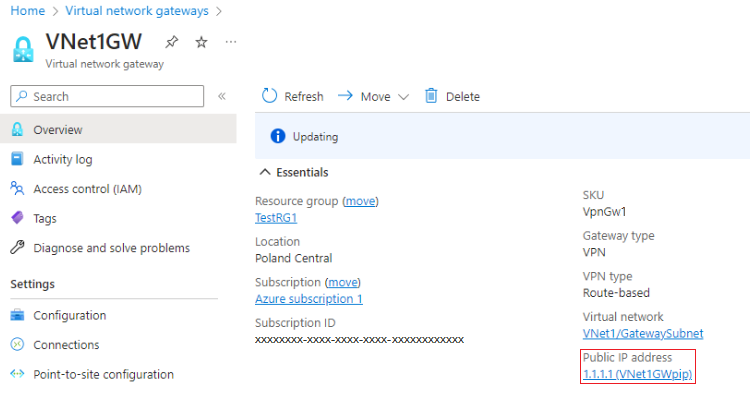

Przejdź do bram sieci wirtualnej (virtual network gateways).

Utwórz bramę sieci wirtualnej.

W omawianym przykładzie brama sieci wirtualnej o nazwie “VNet1GW”.

Wybierz tryb bramy VPN oraz typ sieci VPN oparty na trasie.

Wybierz SKU, który będzie spełniał Twoje oczekiwania (najtańsza brama VPN “basic” wspiera do 10 połączeń Site-to-Site z przepustowością do 100Mbps).

Szczegóły dotyczące SKU oraz cennik bramy VPN.

Sprawdź przydzielony publiczny adres IP.

Sprawdź przydzielony publiczny adres IP.

W omawianym przykładzie publiczny adres IP o nazwie “VNet1GW” z adresem 1.1.1.1.

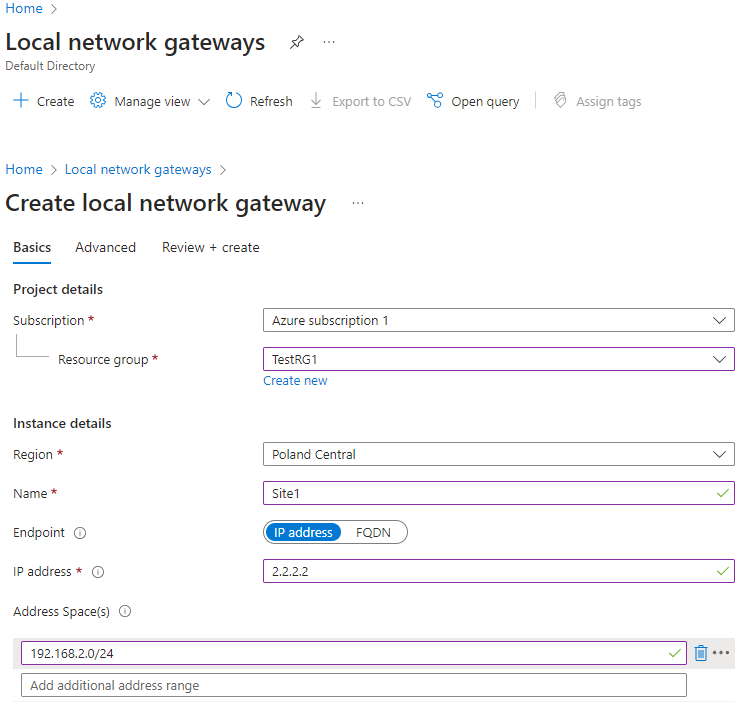

Przejdź do bram sieci lokalnej (local network gateways).

Przejdź do bram sieci lokalnej (local network gateways).

Utwórz bramę sieci lokalnej.

W omawianym przykładzie brama sieci lokalnej o nazwie “Site1” z adresem IP 2.2.2.2.

Jeśli router Vigor posiada zmienny publiczny IP to użyj dynamicznego DNS a w Azure ustawieniach bramy sieci lokalnej jako punkt końcowy użyj nazwy FQDN.

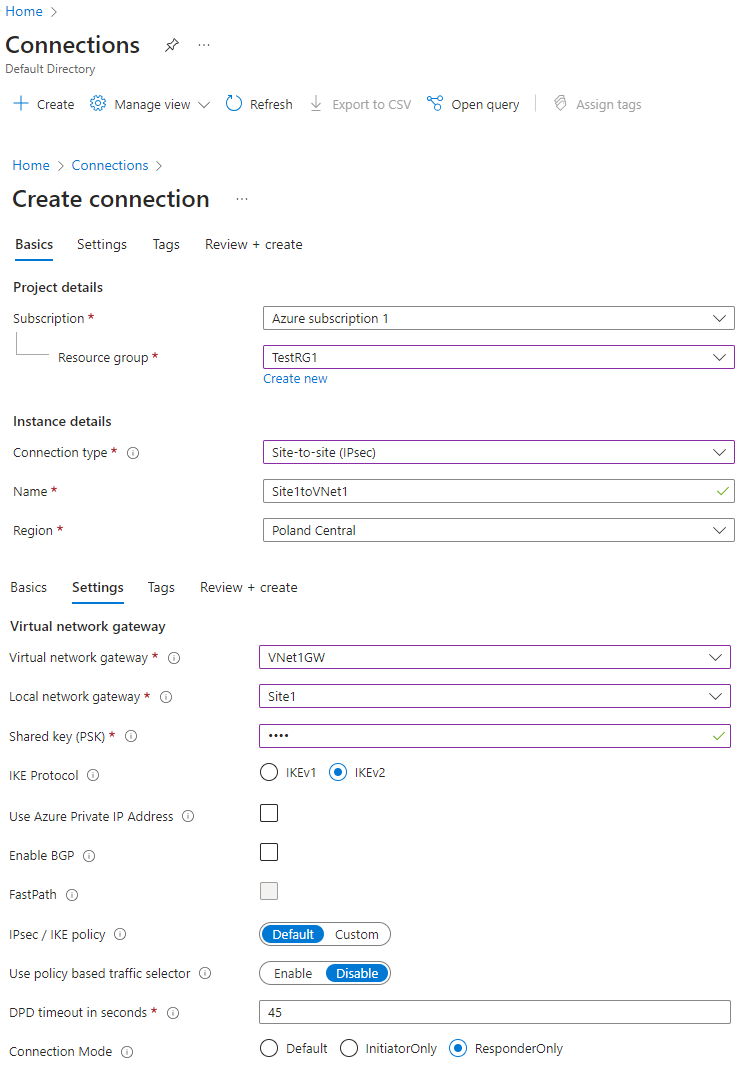

Przejdź do połączeń (connections).

Przejdź do połączeń (connections).

Utwórz połączenie.

W omawianym przykładzie połączenie o nazwie “Site1toVNet1” z typem połączenia Site-to-Site (IPsec), kluczem PSK, protokołem IKEv2, domyślną polityką IKE.

W typie połączenia wybierz ResponderOnly, aby Azure pełnił rolę serwera VPN.

Jeśli router Vigor posiada dwa łącza WAN to utwórz w Azure dodatkową bramę sieci lokalnej wraz z połączeniem.

2. Router Vigor (klient VPN)

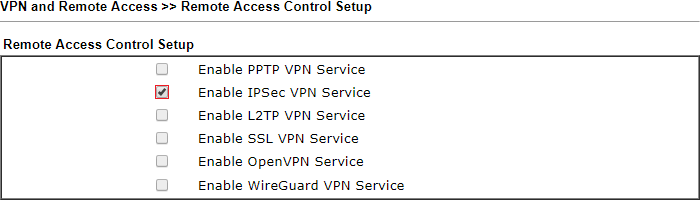

Przejdź do zakładki VPN and Remote Access >> Remote Access Control.

Włącz obsługę protokołu IPsec.

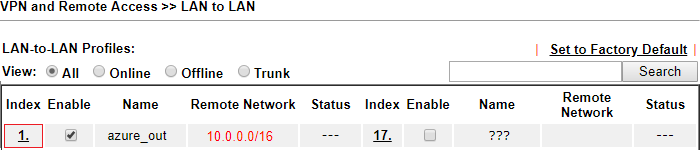

Wyłącz nieużywane protokoły VPN. Przejdź do zakładki VPN and Remote Access >> LAN-LAN.

Przejdź do zakładki VPN and Remote Access >> LAN-LAN.

Kliknij dowolny indeks np. 1, aby stworzyć profil VPN.

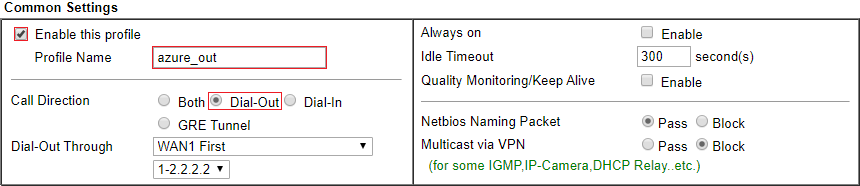

Wybierz/wypełnij następujące pola w sekcji Common Settings:

Wybierz/wypełnij następujące pola w sekcji Common Settings:

– wpisz dowolną nazwę profilu.

– zaznacz Enable this profile.

– wybierz kierunek połączenia Dial-out, aby profil służył do inicjowania połączenia

– jeśli chcesz aby tunel zestawiał się dopiero po wygenerowaniu ruchu do sieci zdalnej to nie zaznaczaj opcji Always on, natomiast zaznacz opcję Always on (Idle Timeout zmieni się na -1), aby połączenie było aktywne cały czas

Szczegóły znajdziesz tutaj.

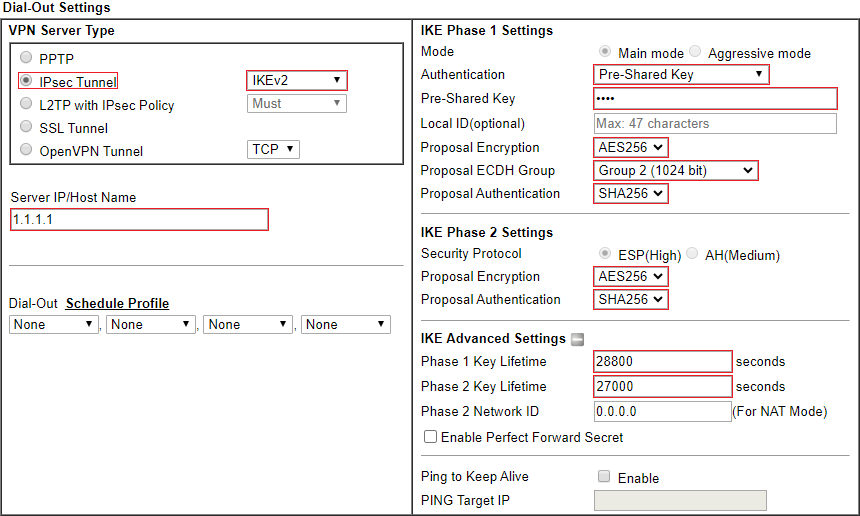

Wybierz/wypełnij następujące pola w sekcji Dial-out:

Wybierz/wypełnij następujące pola w sekcji Dial-out:

– jako protokół zaznacz IPsec Tunnel i wybierz IKEv2

– w polu Server IP/Host Name for VPN wpisz publiczny adres IP Azure (w przykładzie 1.1.1.1), do którego zestawiasz tunel VPN

– wpisz klucz IKE Pre-Shared Key. W omawianym przykładzie klucz ‘test’.

– wybierz algorytmy AES256, SHA256, Group2

W domyślnych ustawieniach Azure wymaga Diffie Hellman Group2(1024bit).

Szczegóły znajdziesz tutaj.

– ustaw 27000 w Phase 2 Key Lifetieme

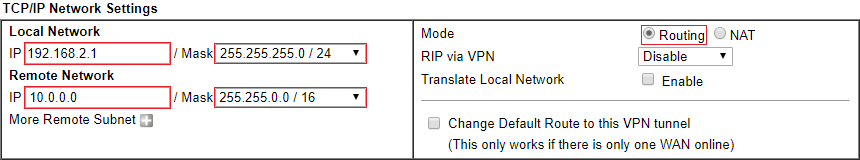

Wybierz/wypełnij następujące pola w sekcji TCP/IP Network Settings:

Wybierz/wypełnij następujące pola w sekcji TCP/IP Network Settings:

– wpisz adresację sieci lokalnej w polu Local Network IP (w przykładzie 192.168.2.1) oraz jej maskę w polu Local Network Mask (w przykładzie 255.255.255.0)

– wpisz adresację sieci zdalnej w polu Remote Network IP (w przykładzie 10.0.0.0) oraz jej maskę w polu Remote Network Mask (w przykładzie 255.255.0.0)

– wybierz tryb Route, aby wykonywać routing pomiędzy podsieciami.

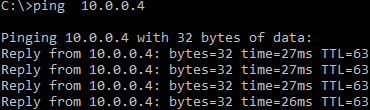

Wygeneruj ruch do sieci zdalnej np. ping do maszyny wirtualnej.

Wygeneruj ruch do sieci zdalnej np. ping do maszyny wirtualnej.

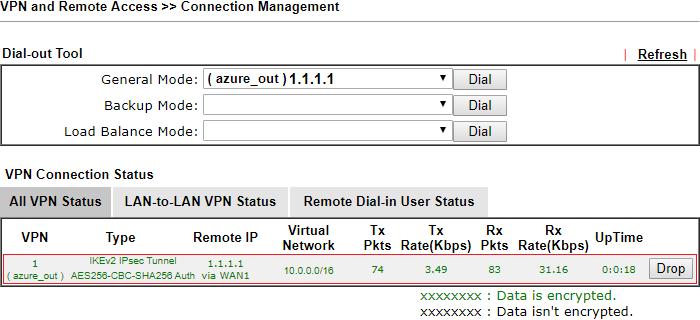

Przejdź do zakładki VPN and Remote Access >> Connection Management, aby sprawdzić status połączeń VPN.

Przejdź do zakładki VPN and Remote Access >> Connection Management, aby sprawdzić status połączeń VPN.

Po zestawieniu tunelu router automatycznie dodaje również trasę statyczną do zdalnej podsieci.

Po zestawieniu tunelu router automatycznie dodaje również trasę statyczną do zdalnej podsieci.

Przejdź do zakładki Diagnostics >> Routing Table, aby sprawdzić aktualną tabelę routingu.