Rozwiązywanie problemów z VPN

Spis treści:

I. Brak połączenia VPN

Aktualizacja firmware

Windows

Logi

Dostęp do Vigora

Pula adresów IP

Metody uwierzytelniania klientów

Ochrona przed atakami brute force

Blokada protokołu VPN przez ISP

II. Problemy z transmisją danych przez VPN

Firewall na komputerze/serwerze

Adresacja na komputerze/serwerze

Przypisz IP do MAC na Vigor

Reguły Firewall na Vigor

UDP Flood Defense na Vigor

MTU/MSS na Vigor

Polityka tras na Vigor

Blokada protokołu VPN przez ISP

III. Rozłączanie połączenia VPN

Restart routera

Awaria WAN

Czas bezczynności

Ping do podtrzymania

Podsieć zdalna

I. Brak połączenia VPN

Zwróć uwagę na maksymalną liczbę wspieranych tuneli.

Vigor 2120/2133/2135 wspiera do 2 jednoczesnych tuneli VPN.

Vigor 2760/2762/2765 wspiera do 2 jednoczesnych tuneli VPN.

Vigor 2912/2915 wspiera do 16 jednoczesnych tuneli VPN.

Vigor 2860/2862/2865 wspiera do 32 jednoczesnych tuneli VPN.

Vigor 2925/2926/2927 wspiera do 50 jednoczesnych tuneli VPN.

Vigor 2952/2960/2962/3220 wspiera do 200 jednoczesnych tuneli VPN.

Vigor 3900/3910 wspiera do 500 jednoczesnych tuneli VPN.

Przejdź do zakładki VPN and Remote Access >> Connection Management, aby zweryfikować status tunelu.

Jeśli status jest nieprawidłowy (tunel nieaktywny) to zapoznaj się z dostępnymi przykładami VPN Remote User oraz VPN Site-to-Site, aby zweryfikować poprawność konfiguracji

Aktualizacja firmware

Sprawdź obecną wersję firmware urządzenia w Dashboard lub System Maintenance >> System Status.

Pliki firmware dostępne są na:

draytek.pl

draytek.com

ftp.draytek.com

Przed zmianą wersji firmware wykonaj kopię ustawień w System Maintenance >> Configuration Backup.

Przykłady dotyczące Firmware .

Windows

Sprawdź Usługi i rejestr Windows dla VPN

Sprawdź statusy kart sieciowych w Menedżer urządzeń – oczekiwany stan “To urządzenie działa poprawnie”.

Jeśli Smart VPN Client zgłasza komunikat “Nie można znaleźć adaptera VPPP” to zapoznaj się z przykładem Błąd adaptera VPPP w Smart VPN

Jeśli klient VPN zgłasza komunikat “Brak skonfigurowanych protokołów kontroli PPP” lub “Parametr jest niepoprawny” to

– sprawdź w ustawieniach serwera VPN czy dostępna jest wystarczająca pula adresów IP do przydzielenia klientom.

– wykonaj reinsatalację WAN Miniport lub reset protokołu TCP/IP w Windows

Reinstalacja WAN Miniport

– otwórz Menedżera urządzeń

– przejdź do Karty sieciowe

– odinstaluj urządzenie “WAN Miniport (IP)”

– wybierz akcję “skanuj w poszukiwaniu zmian sprzętu”, aby ponownie zainstalować “WAN Miniport”

Reset protokołu TCP/IP

– uruchom cmd jako administrator

– wydaj polecenie “netsh int ip reset c:\resetlog.txt” , aby zresetować protokół TCP/IP i utworzyć plik dziennika

– uruchom ponownie komputer

Jeśli klient VPN zgłasza komunikat “Port jest już używany lub nie jest skonfigurowany dla zdalnego dostępu wdzwanianego” to uruchom ponownie system Windows.

Jeśli na komputerze jest zainstalowane dodatkowe oprogramowanie Firewall to sprawdź jego wpływ na możliwość ustanowienia VPN np. dodaj wyjątki, wstrzymaj ochronę, odinstaluj oprogramowanie.

Jeśli na komputerze jest zainstalowany dodatkowy klient VPN to sprawdź jego wpływ na możliwość ustanowienia VPN np. odinstaluj oprogramowanie.

Logi

Na routerze, który pełni rolę serwera VPN sprawdź logi VPN podczas nieudanych prób zestawienia połączenia.

Zapoznaj się z przykładem Logi VPN

Dostęp do Vigora

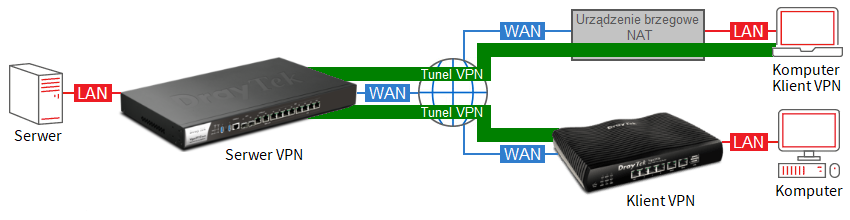

Jeśli na routerze, który pełni rolę serwera VPN nie pojawiają się logi VPN to przejdź do zakładki Dashboard lub Online Status >> Physical Connection.

Sprawdź adres IP interfejsu WAN do którego chcesz zestawić połączenie VPN.

Jeśli w statusie WAN routera jest adres IP z poniższej puli to znaczy, że urządzenie nie posiada publicznego IP:

– 10.0.0.0/8 czyli 10.0.0.0~10.255.255.255

– 172.16.0.0/12 czyli 172.16.0.0~172.31.255.255

– 192.168.0.0/16 czyli 192.168.0.0~192.168.255.255

– 100.64.0.0/10 czyli 100.64.0.0~100.127.255.255

W takiej sytuacji skontaktuj się z dostawcą Internetu w kwestii publicznego IP (przydzielanie adresu, tryb bridge na urządzeniu dostawcy, przekierowanie portów/DMZ).

Jeśli router posiada publiczny IP to przejdź do zakładki System Maintenance >> Management, włącz zarządzanie routerem z Internetu oraz odpowiadanie na ping z Internetu.

Sprawdź możliwość zdalnego zarządzania oraz pingowania urządzenia z Internetu.

Brak odpowiedzi może świadczyć o nieprawidłowościach w routingu lub blokowaniu ruchu.

Jeśli działa zarządzenie routerem z Internetu przez HTTPS to alternatywnie możesz zestawić tunel SSL VPN .

W przypadku mobilnego dostępu do Internetu np. LTE ruch inicjowany z Internetu do publicznego IP routera może być domyślnie blokowany przez dostawcę.

Pula adresów IP

Przejdź do zakładki LAN >> General Setup, aby sprawdzić liczbę adresów IP w puli DHCP używanej podsieci, które router może przydzielić m.in. klientom VPN.

Zapoznaj się z przykładem Przydzielanie adresów IP klientom VPN

Przejdź do zakładki Diagnostics >> DHCP Table, aby sprawdzić liczbę przydzielonych/zarezerwowanych adresów oraz Diagnostics >> ARP Table, aby sprawdzić listę dostępnych urządzeń.

Metody uwierzytelniania klientów

Przejdź do zakładki VPN and Remote Access >> PPP General Setup, aby zweryfikować ustawienia PPP Authentication Methods.

Jeśli używasz kont zdefiniowanych w VPN and Remote Access >> Remote Dial-in User, to upewnij się, że włączona jest metoda Remote Dial-in User.

Ochrona przed atakami brute force

W nowszych wersjach firmware jest domyślnie włączona ochrona przed atakami brute force, która przy domyślnej konfiguracji w przypadku 5 nieudanych prób połączenia zablokuje publiczny adres IP klienta na 300 sekund.

Przejdź do zakładki System Maintenance >> Management, aby zweryfikować ustawienia Brute Force Protection.

Zapoznaj się z przykładem Ochrona routera przed atakami brute force

Blokada protokołu VPN przez ISP

Zapoznaj się z przykładem Protokoły i porty VPN

Dostawcy Internetu przepuszczają protokoły TCP, UDP. ICMP oraz zazwyczaj również inne.

Jeśli Twój dostawca Internetu blokuje GRE (protokół 47) to nie zestawisz tunelu PPTP.

Protokół PPTP nie jest rekomendowany.

II. Problemy z transmisją danych przez VPN

Przejdź do zakładki VPN and Remote Access >> Connection Management, aby zweryfikować status tunelu.

Jeśli pomimo prawidłowego statusu (tunel aktywny) masz problemy z transmisją danych to zapoznaj się z poniższymi przyczynami.

Firewall na komputerze/serwerze

Na serwerze/komputerze wyłącz testowo zaporę systemu Windows, oprogramowanie Firewall/Anti-Virus (np. Kaspersky, Nod32).

Jeśli problem ustąpi to dodaj odpowiednie wyjątki do zapory Windows, oprogramowania Firewall/Anti-Virus i włącz ponownie te zabezpieczenia

Adresacja na komputerze/serwerze

Jeśli serwer/komputer lub inne urządzenie docelowe ma aktywną jedną kartę sieciową:

– z adresacją manualną to upewnij się, że została wprowadzona właściwa maska (np. 255.255.255.0) oraz brama domyślna kierującą do routera Vigor (np. 192.168.1.1)

– z adresacją uzyskiwaną automatycznie to upewnij się, że serwer DHCP przydziela właściwą maskę (np. 255.255.255.0) oraz bramę domyślną (np. 192.168.1.1). Zapoznaj się z przykładem Serwer DHCP

Jeśli serwer/komputer lub inne urządzenie docelowe ma aktywne dwie karty sieciowe z różnymi adresacjami to upewnij się, że brama domyślna kierująca ruch do routera Vigor (np. 192.168.1.1) ma lepszą(niższą) metrykę.

Przypisz IP do MAC na Vigor

Pomiń ten krok jeśli opcja Bind IP to MAC jest wyłączona.

Jeśli serwer/komputer lub inne urządzenie docelowe nie może pingować lokalnego adresu IP Vigora (np. 192.168.1.1) to wyłącz testowo opcję przypisz IP do MAC w LAN>>Bind IP to MAC.

Jeśli problem ustąpi to zweryfikuj obecne ustawienia powiązań IP-MAC i włącz ponownie Bind IP to MAC.

Zapoznaj się z przykładem Przypisz IP do MAC

Reguły Firewall na Vigor

Pomiń ten krok jeśli nie zmieniałeś domyślnych ustawień Firewall.

Przejdź do Firewall>>General Setup upewnij się, że opcja Allow pass inbound fragmented large packets jest włączona.

Przejdź do Firewall>>General Setup i wyłącz testowo filtr danych Data Filter.

Jeśli problem ustąpi to dodaj odpowiednie reguły przepuszczające ruch dla kierunku LAN/VPN->LAN/VPN i włącz ponownie filtr danych.

Zapoznaj się z przykładami:

Zasada działania Firewall w routerach Vigor

Filtrowanie ruchu VPN LAN-LAN

Filtrowanie ruchu VPN Host-LAN

UDP Flood Defense na Vigor

Pomiń ten krok jeśli ochrona DoS Defense jest wyłączona.

Przejdź do Firewall>>Defense Setup>>DoS Defense i wyłącz testowo UDP Flood Defense, gdyż zbyt niski próg może blokować transmisję danych przez tunel m.in. IPsec.

Jeśli problem ustąpi to zmodyfikuj próg ochrony UDP Flood Defense.

Zapoznaj się z przykładem Ochrona UDP Flood

MTU/MSS na Vigor

Przejdź do zakładki WAN >> Internet Access.

Wykryj MTU.

Zapoznaj się z przykładem Jak wyznaczyć wartość MTU

Jeśli uzyskasz wartość MTU poniżej 1492 to zredukuj ustawienia MSS dla VPN za pomocą polecenia “vpn mss set”.

Zapoznaj się z przykładem VPN MSS oraz Wiersz poleceń CLI

Polityka tras na Vigor

Pomiń ten krok jeśli nie konfigurowałeś polityki tras.

Przejdź do zakładki Routing >> LoadBalance/RoutePolicy.

Sprawdź priorytet reguł.

Domyślny priorytet wynosi 200.

Użycie priorytetu poniżej 150 nadaje pierwszeństwo względem Tabeli Routingu

Zapoznaj się z przykładem Algorytm działania Load Balance / Route Policy

Blokada protokołu VPN przez ISP

Zapoznaj się z przykładem Protokoły i porty VPN

Dostawcy Internetu przepuszczają protokoły TCP, UDP. ICMP oraz zazwyczaj również inne.

Jeśli Twój dostawca Internetu blokuje ESP(protokół 50) to zestawisz tunel IPsec, ale przy standardowej enkapsulacji nie będzie można przesyłać danych.

W przypadku problemów z IPSec wymuś opcję NAT-T (enkapsulację UDP) po stronie klienta VPN lub użyj innego protokołu VPN np. SSL VPN.

Zapoznaj się z przykładem Jak wymusić enkapsulację UDP dla IPsec

III. Rozłączanie połączenia VPN

Przejdź do zakładki VPN and Remote Access >> Connection Management, aby zweryfikować status tunelu.

Jeśli czas pracy tunelu biegnie od początku to zapoznaj się z poniższymi przyczynami.

Restart routera

Przejdź do zakładki Dashboard lub Online Status >> Physical Connection.

Sprawdź czas pracy systemu.

Jeśli czas pracy systemu biegnie od początku to może to być spowodowane:

– manualnym restartem

– zaplanowanym automatycznym restartem

– restartem wymaganym po wprowadzeniu ustawień

– aktualizacją firmware

– zanikiem prądu

– samoczynny restart urządzenia spowodowany przez niespójną konfigurację lub błąd firmware

Awaria WAN

Przejdź do zakładki Dashboard lub Online Status >> Physical Connection.

Sprawdź czas pracy WANu.

Jeśli czas pracy WANu biegnie od początku to może to być spowodowane awarią WAN.

Czas bezczynności

Przejdź do zakładki VPN and Remote Access >> LAN-to-LAN lub VPN and Remote Access >> Remote Dial-in User

W ustawieniach profilu VPN sprawdź idle timeout.

Wartość 0 oznacza, że Vigor ma pozostawić połączenie aktywne pomimo braku ruchu.

Ping do podtrzymania

Dotyczy połączeń VPN Site-to-Site.

Przejdź do zakładki VPN and Remote Access >> LAN-to-LAN.

W ustawieniach profilu VPN sprawdź Enable Ping to keep alive.

Jeśli opcja jest włączona to upewnij się, że można pingować wprowadzony adres IP.

Jeśli adres jest nieosiągalny to może dochodzić do rozłączania tunelu.

Podsieć zdalna

Dotyczy połączeń VPN Site-to-Site.

Przejdź do zakładki Diagnostics >> Routing table.

Upewnij się, że podsieć zdalna znajduje się w tabeli routingu i jest powiązana z interfejsem VPN.

Jeśli adresacja podsieci zdalnej jest powiązana z interfejsem LAN to znaczy, że podsieć jest już wykorzystywana i należy zmienić adresację.